Dodaliśmy możliwość stworzenia systemu Single Sign-On (SSO lub System centralnego zarządzania użytkownikami) dla planów Bitrix24 Enterprise.

Teraz możesz szybko dodać wszystkich współpracowników do konta Bitrix24 i zarządzać ich dostępem z Microsoft Azure Active Directory. Pracownicy będą logować się do Bitrix24 bez podawania hasła.

Jak włączyć logowanie jednokrotne SSO

Aby włączyć logowanie jednokrotne, administrator musi wykonać następujące kroki:

- Uruchom konfigurację w Bitrix24.

- Zarejestruj aplikację w usłudze Azure AD.

- Skonfiguruj SSO i SCIM.

Następnie pracownicy będą mogli używać swoich kont Azure AD do logowania się do Bitrix24.

Co to jest Microsoft Azure Active Directory, SSO i SCIM

- Microsoft Azure Active Directory (Azure AD) to system do zarządzania dostępem do aplikacji i usług w chmurze. Możesz skonfigurować logowanie jednokrotne dla użytkowników, aby mogli uzyskiwać dostęp do wielu aplikacji i usług za pomocą jednego konta.

- Single Sign-On (SSO) to technologia umożliwiająca użytkownikom logowanie się do kilku różnych aplikacji lub witryn. Pracownicy nie muszą pamiętać haseł do każdej aplikacji. Mogą szybko uzyskać dostęp do usług za pomocą jednego loginu i jednego hasła.

- System for Cross-domain Identity Management (SCIM lub System zarządzania tożsamością międzydomenową) to standardowy protokół, który umożliwia zarządzanie kontami użytkowników i ich dostępem do zasobów w aplikacjach i systemach. Dzięki SCIM administratorzy mogą szybko i łatwo tworzyć, modyfikować i usuwać konta użytkowników oraz zarządzać dostępem do zasobów w aplikacjach i systemach.

Spis treści artykułu:

- Skonfiguruj logowanie jednokrotne SSO dla pracowników

- Utwórz aplikację SAML w Microsoft Azure i skonfiguruj ACS URL/SP Entity ID

- Wprowadź adres URL usługi i uruchom sprawdzanie

- Sprawdzanie domeny e-mail pracowników

- Skonfiguruj platformy mobilne: iOS i Android

- Przetestuj jednokrotne logowanie SSO i włącz je dla wszystkich pracowników

Skonfiguruj logowanie jednokrotne SSO dla pracowników

Tylko administrator Twojego Bitrix24 może skonfigurować jednokrotne logowanie. Upewnij się, że wszyscy administratorzy są integratorami lub korzystają z firmowej poczty e-mail w Azure Active Directory.

Dezaktywacja użytkownika w Azure Active Directory oznacza jego zwolnienie w Bitrix24, aktywacja oznacza przywrócenie po zwolnieniu. Jeśli zwolnisz administratora, straci on swoje uprawnienia. Po przywróceniu należy je ponownie skonfigurować.

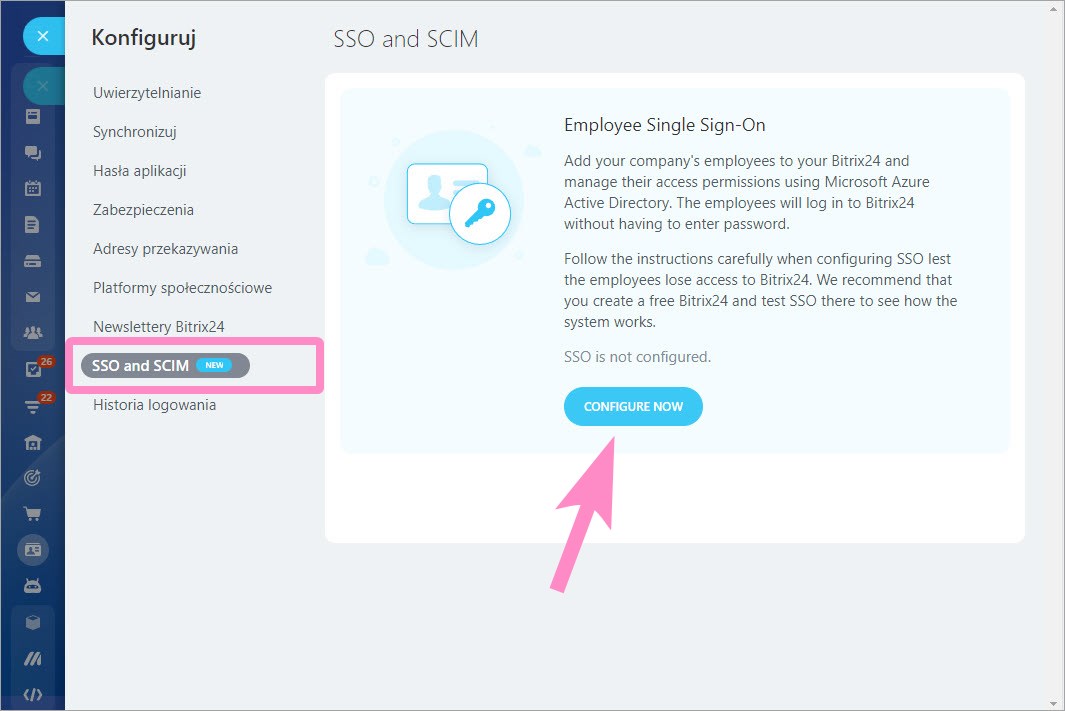

Otwórz swój profil w Bitrix24 i przejdź do sekcji Zabezpieczenia> SSO i SCIM i kliknij Configure now (Skonfiguruj).

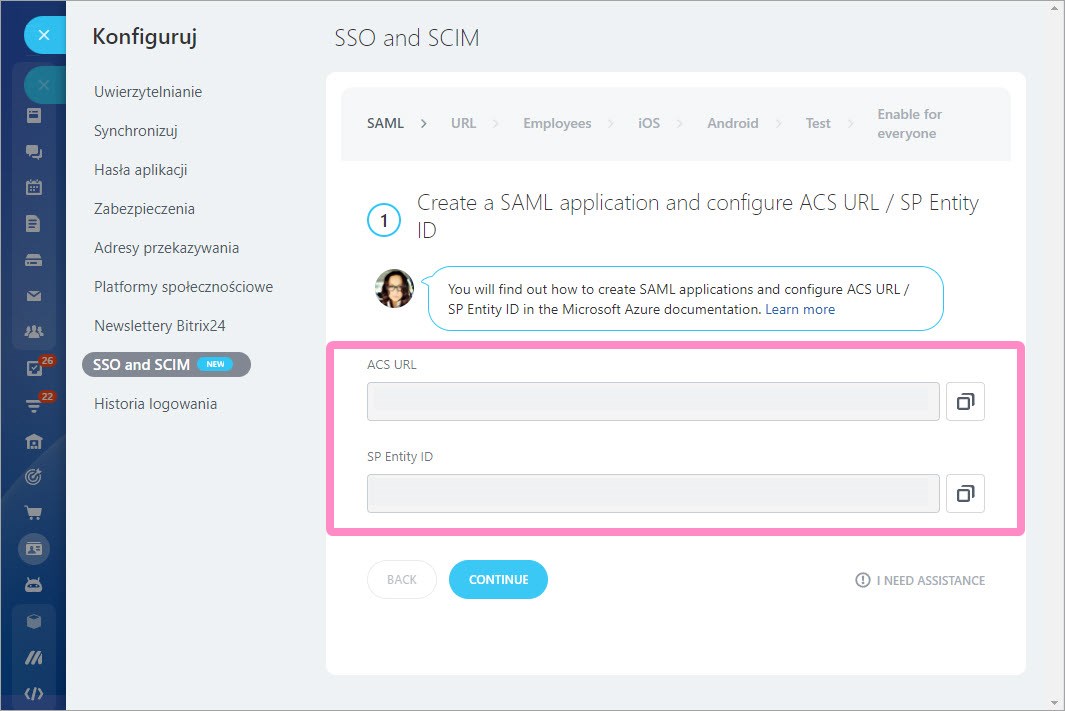

Utwórz aplikację SAML w Microsoft Azure i skonfiguruj ACS URL/SP Entity ID

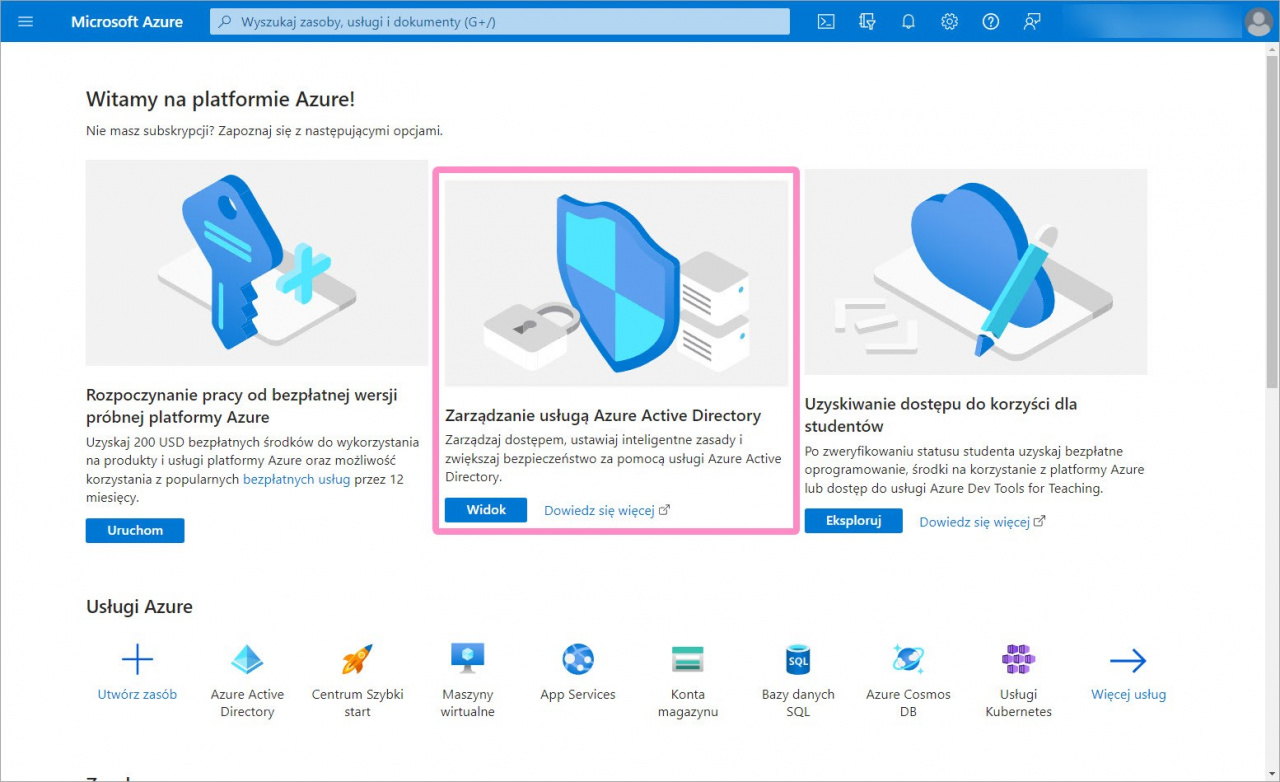

Przejdź do swojego konta Microsoft Azure lub utwórz nowe. Otwórz sekcję Azure Active Directory.

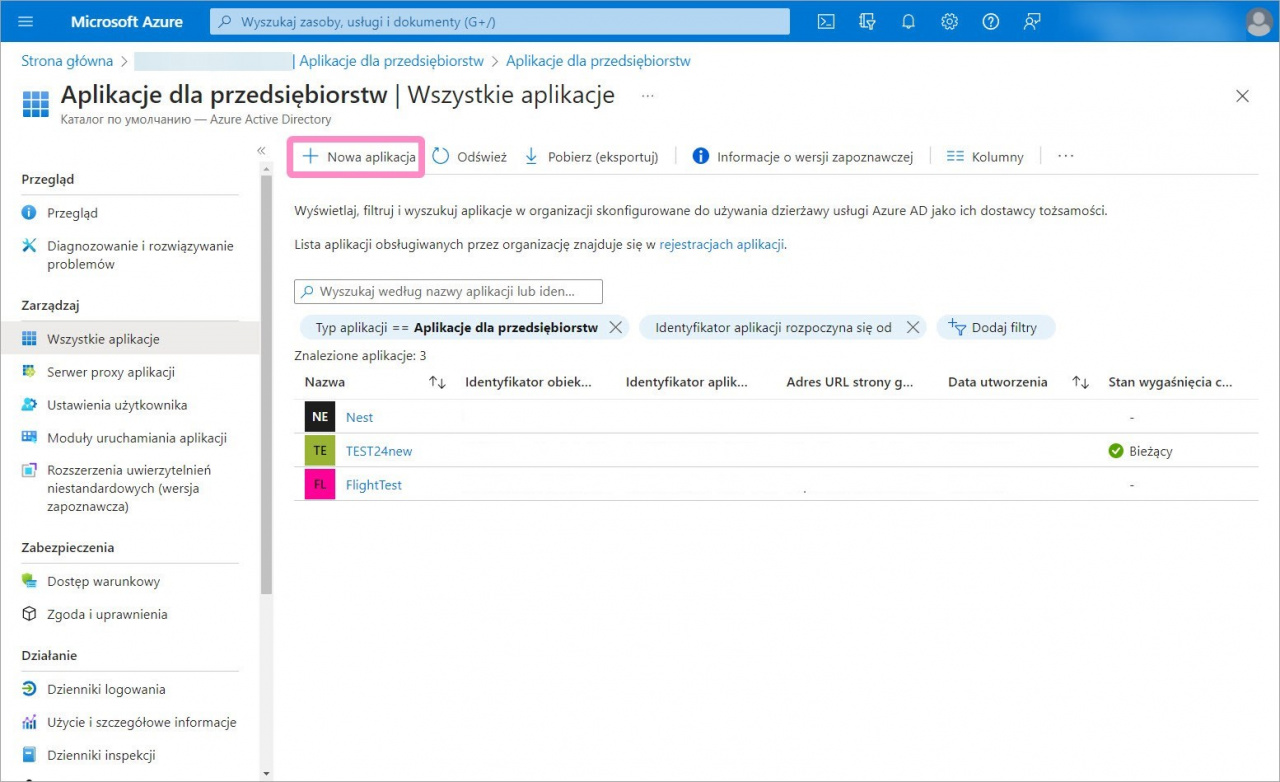

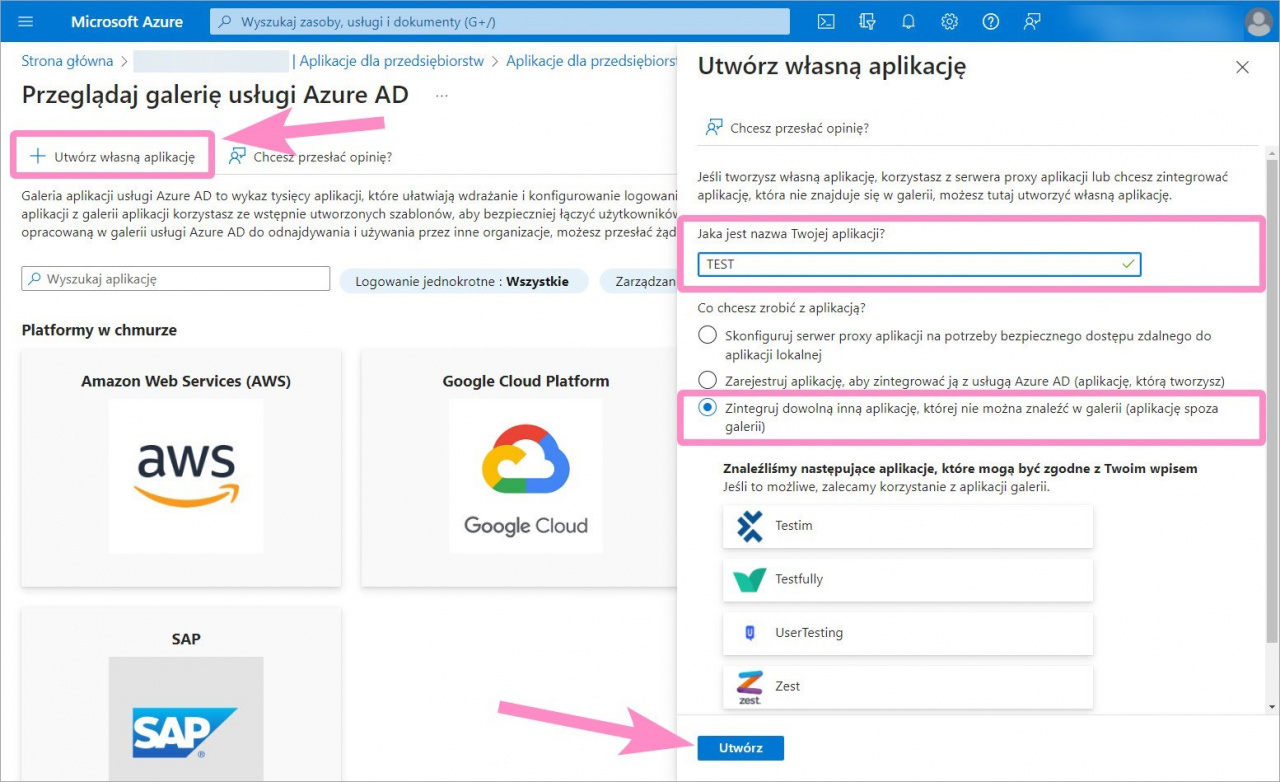

Przejdź do sekcji Aplikacje dla przedsiębiorstw i kliknij Nowa aplikacja.

Utwórz własną aplikację, określ nazwę, wybierz opcję Zintegruj dowolną inną aplikację, której nie można znaleźć w galerii (aplikacja spoza galerii) i kliknij Utwórz.

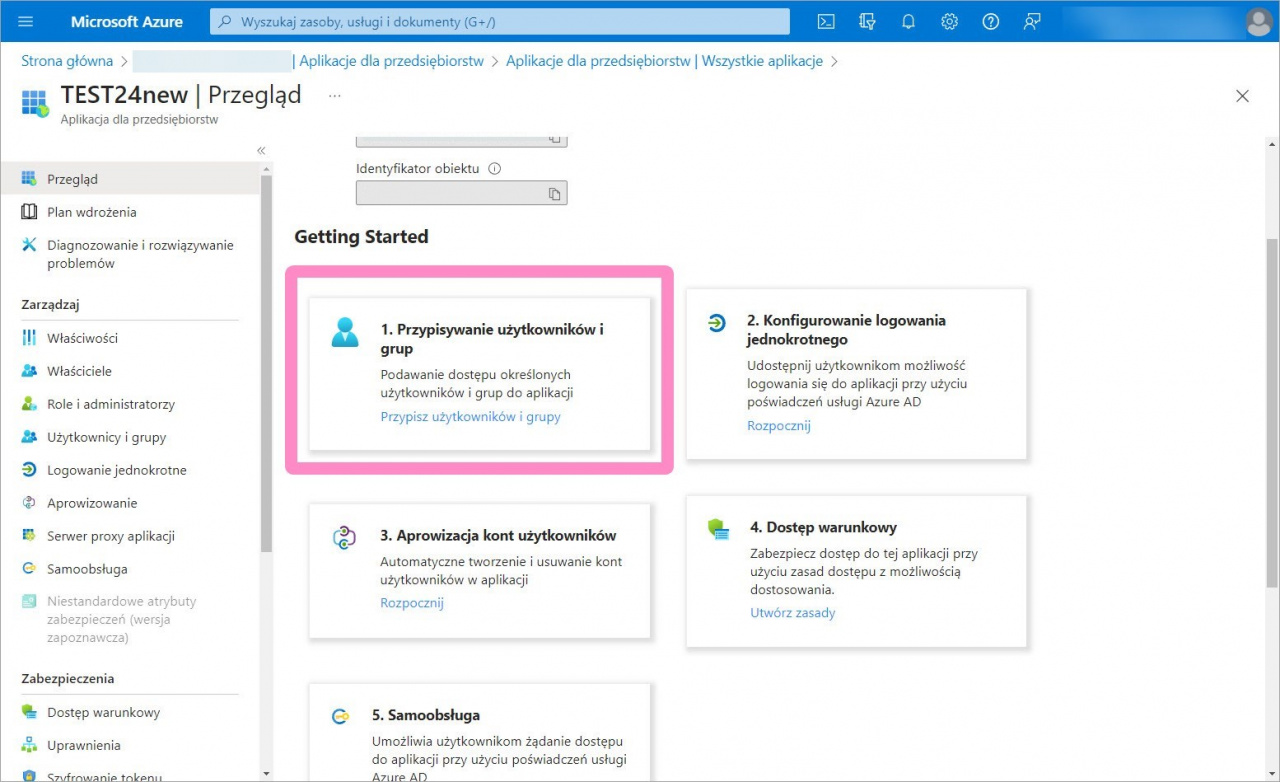

Po utworzeniu aplikacji przejdź do sekcji Przypisywanie użytkowników i grup.

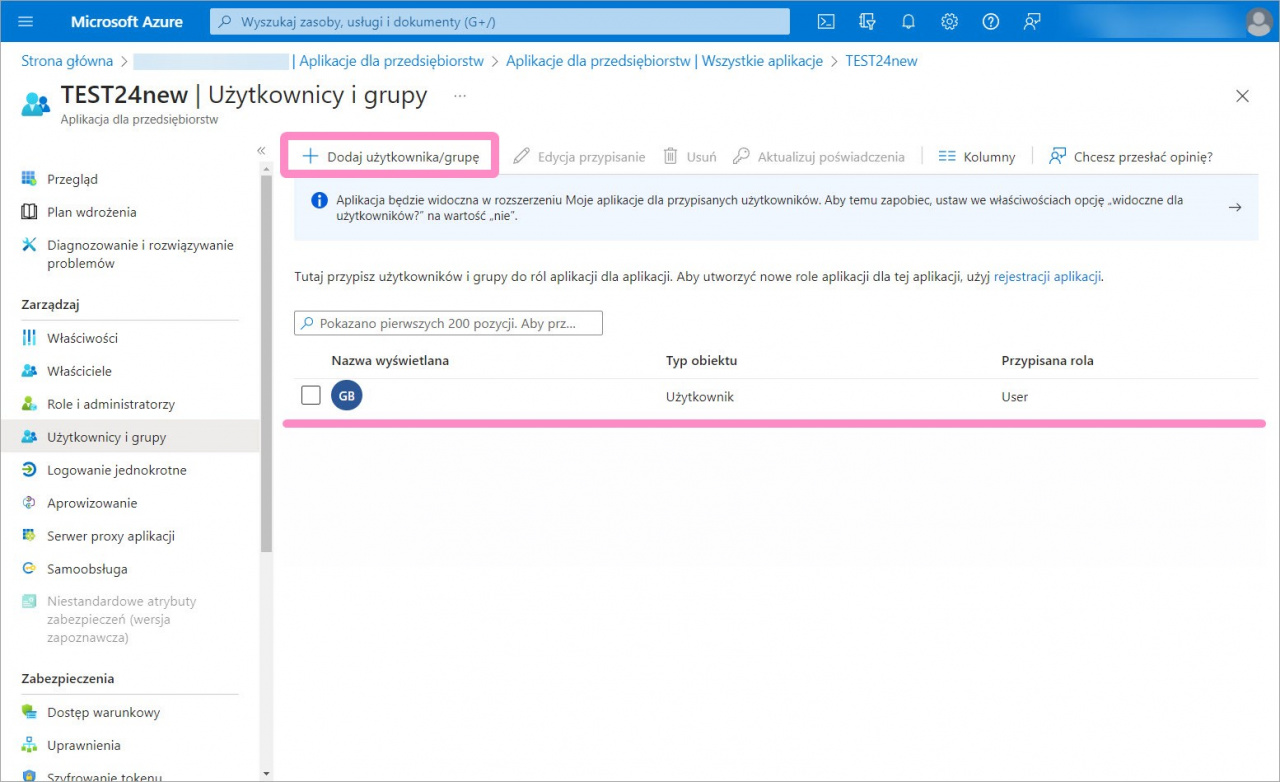

Kliknij Dodaj użytkownika/grupę i określ siebie jako użytkownika.

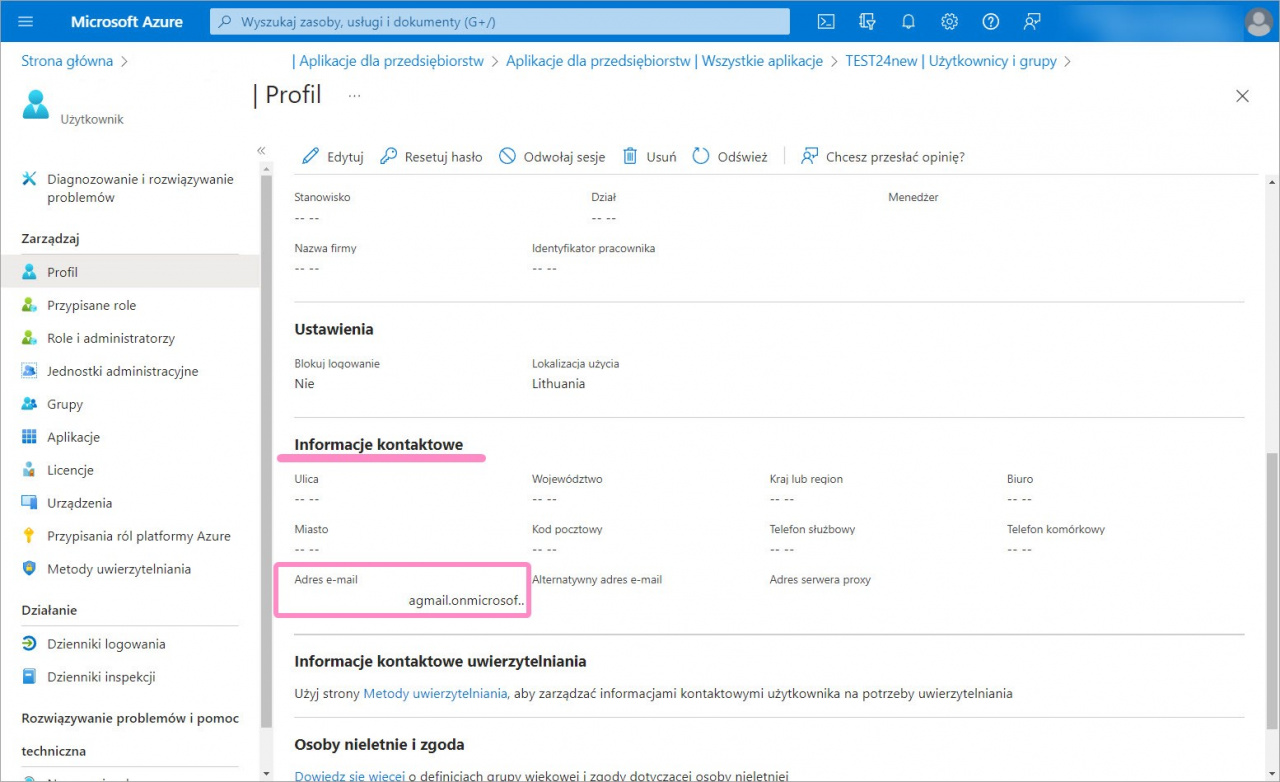

❗Otwórz swój profil i upewnij się, że Twój adres e-mail jest wymieniony w sekcji Informacje kontaktowe. W przeciwnym razie mogą wystąpić problemy z zalogowaniem się na konto.

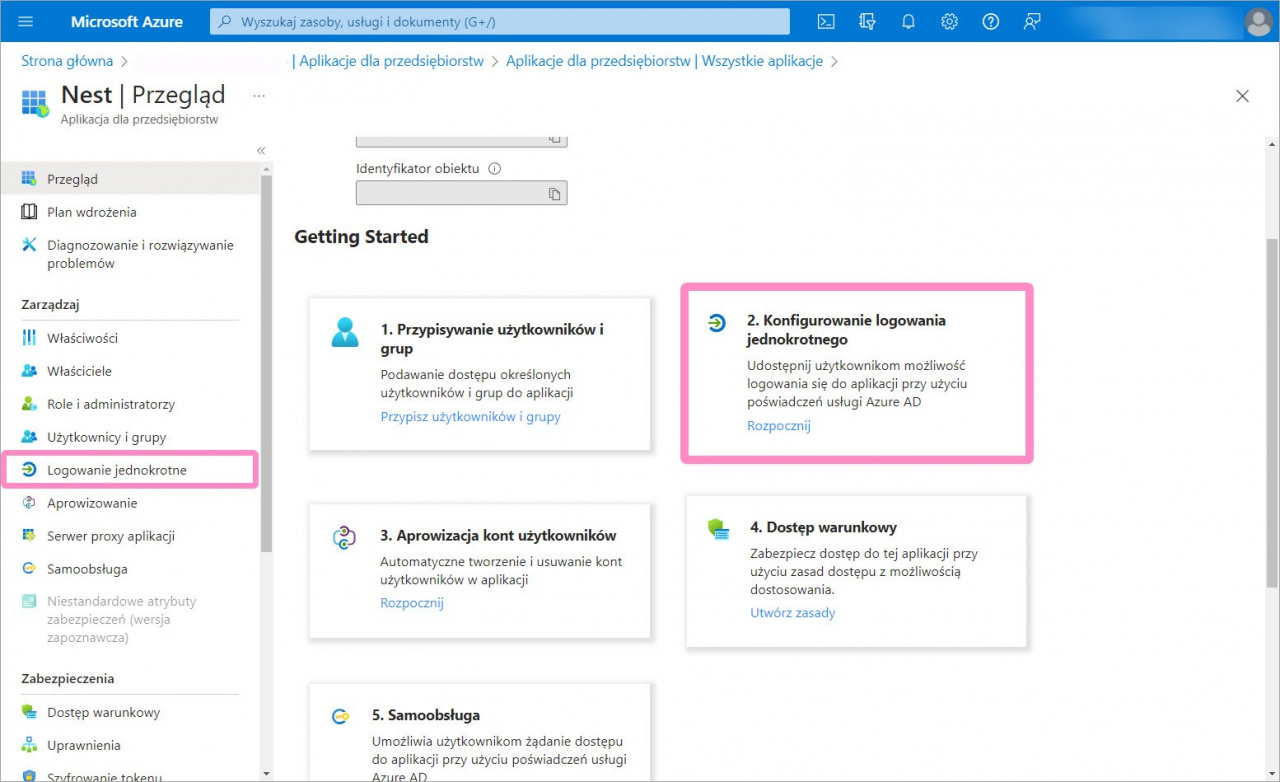

Następnie przejdź do sekcji Logowanie jednokrotne> Konfigurowanie logowania jednokrotnego.

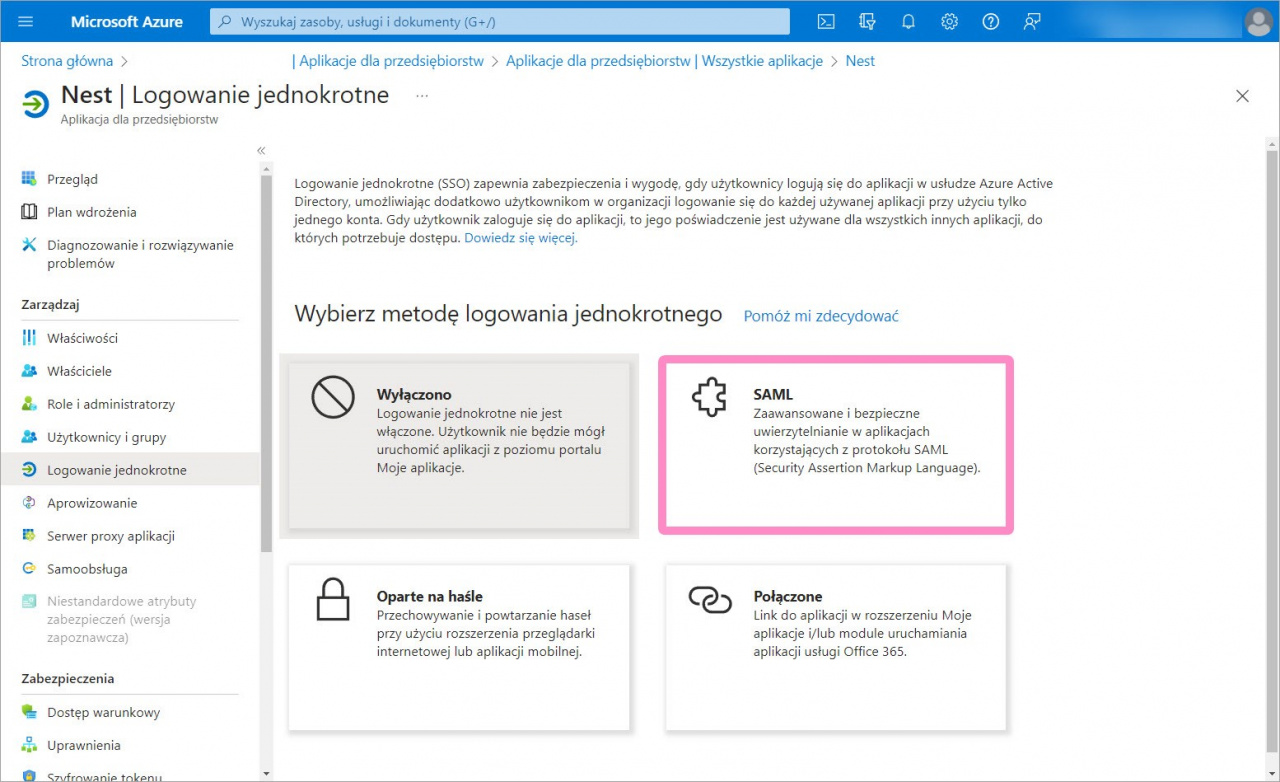

Wybierz metodę logowania jednokrotnego SAML.

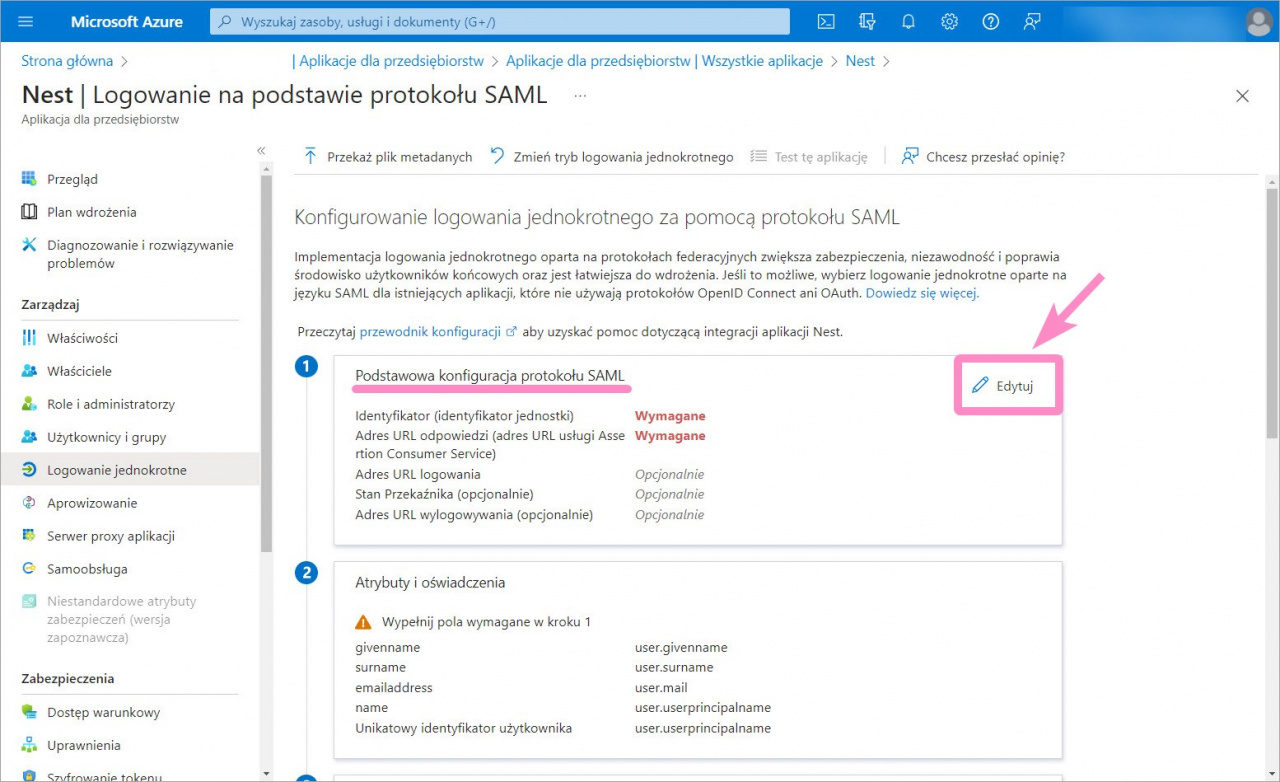

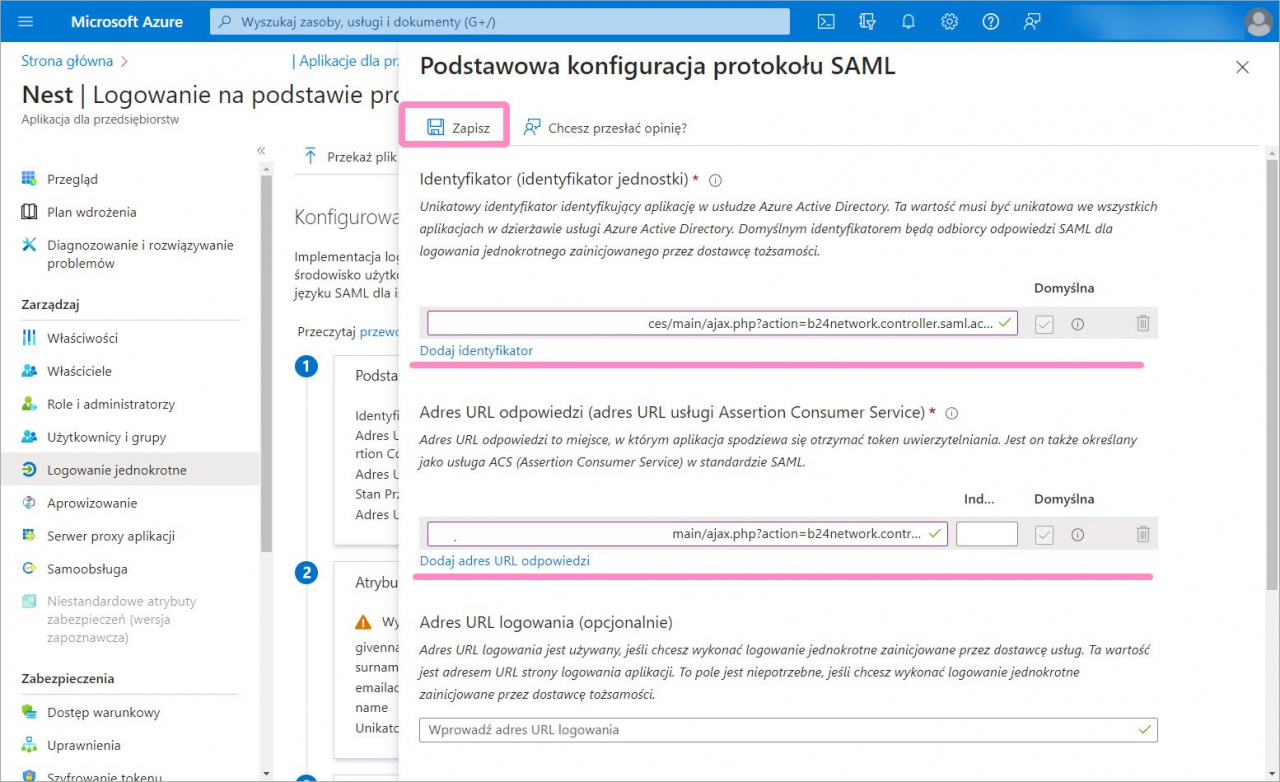

Kliknij Edytuj w bloku Podstawowa konfiguracja protokołu SAML.

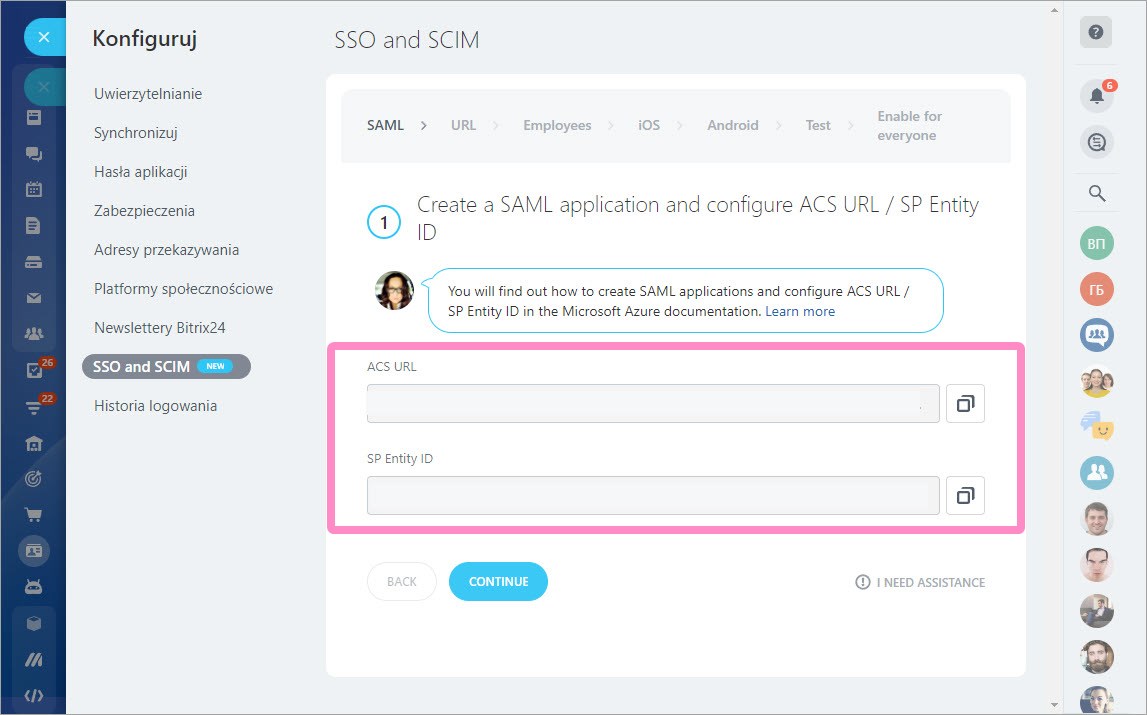

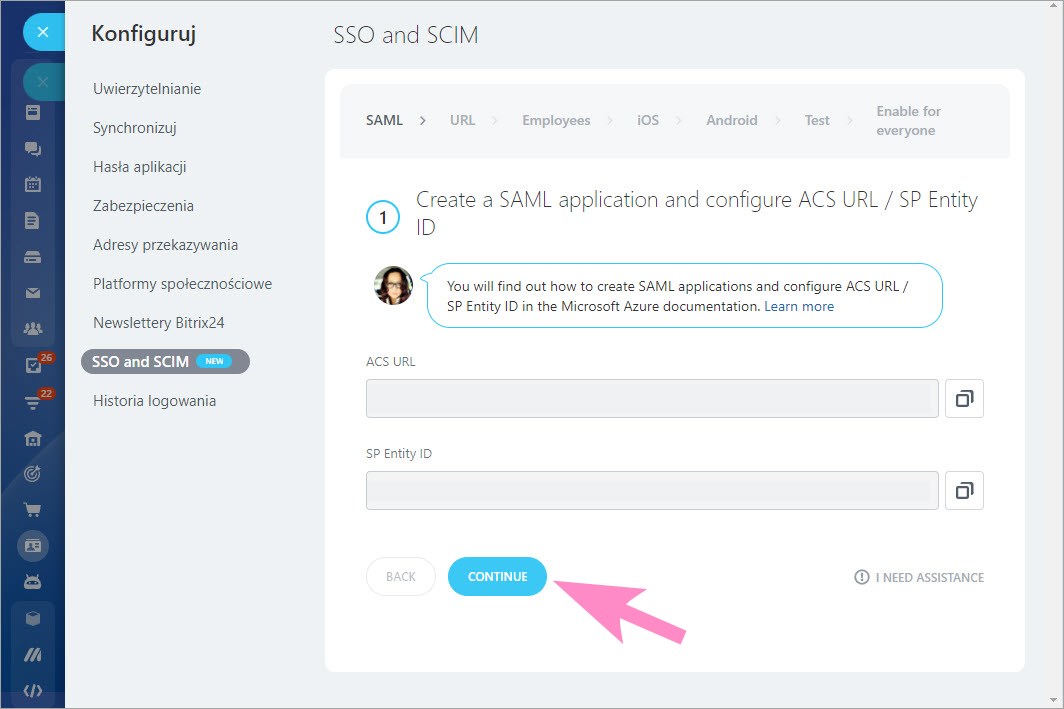

Następnie otwórz konto Bitrix24 i skopiuj pola ACS URL i SP Entity ID.

Wróć do Microsoft Azure i wklej:

- wartość ACS URL w polu Adres URL odpowiedzi (adres URL usługi Assertion Consumer Service)

- wartość SP Entity ID w polu Identyfikator (identyfikator jednostki)

Następnie kliknij Zapisz.

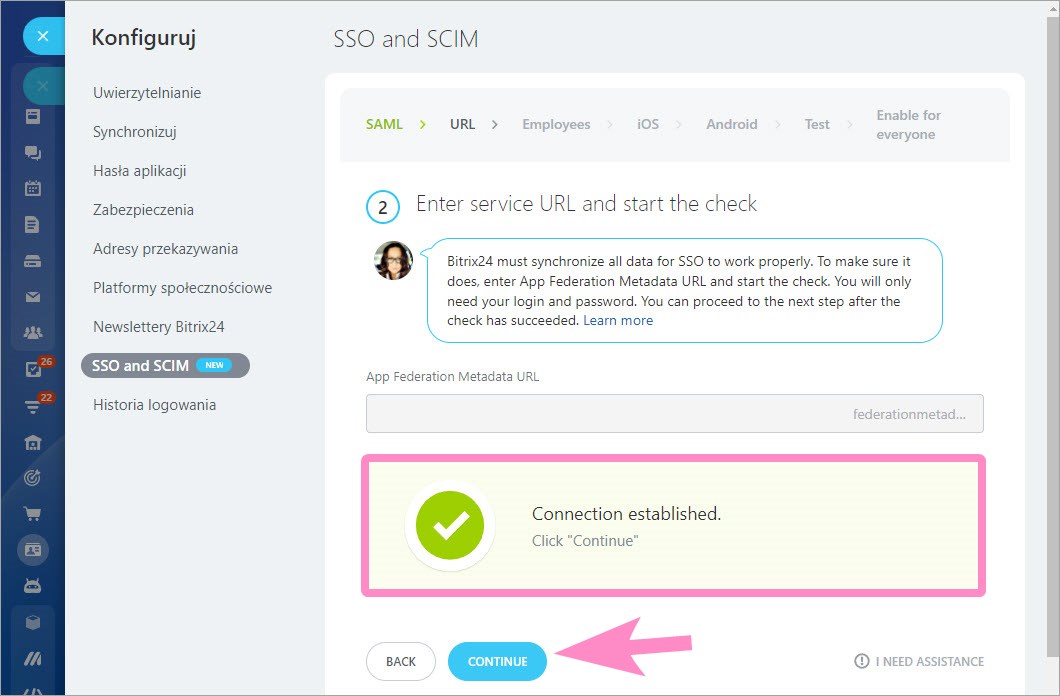

Następnie wróć do konta Bitrix24 i kliknij Continue (Kontynuuj).

Wprowadź adres URL usługi i uruchom sprawdzanie

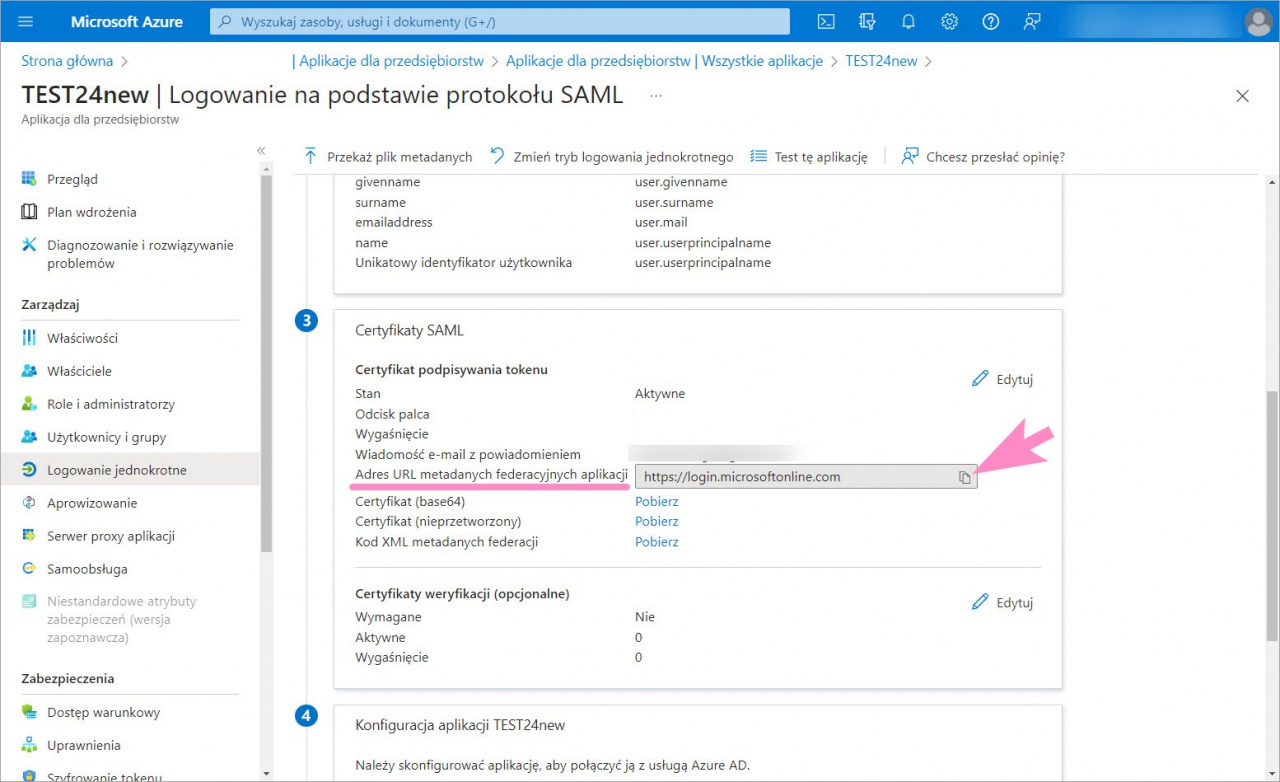

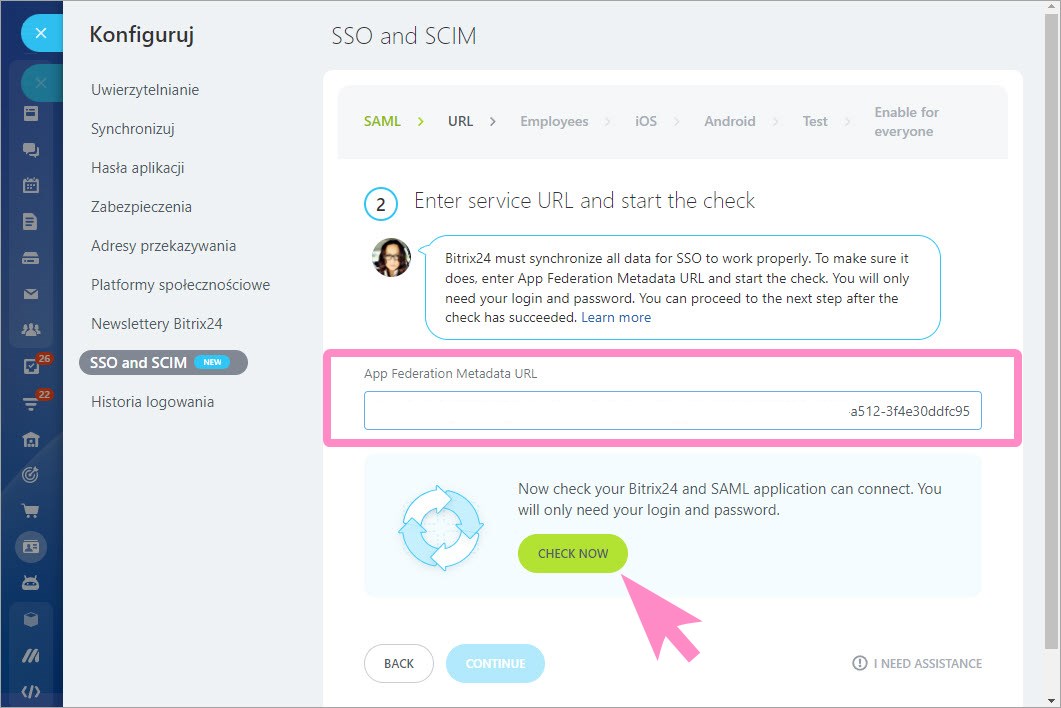

Przejdź do Microsoft Azure i skopiuj pole Adres URL metadanych federacji.

Aby zsynchronizować wszystkie dane w celu poprawnego działania logowania jednokrotnego, przejdź do Bitrix24 i wklej Adres URL metadanych federacji w polu App Federation Metadata URL. Następnie kliknij przycisk Check now (Sprawdź teraz).

Pojawi się komunikat Connection established (Połączenie nawiązane).

Możliwe błędy

Jeśli podczas sprawdzania pojawi się ten błąd, upewnij się, że dodałeś siebie jako użytkownika aplikacji w sekcji Przypisywanie użytkowników i grup.

Sprawdzanie domeny e-mail pracowników

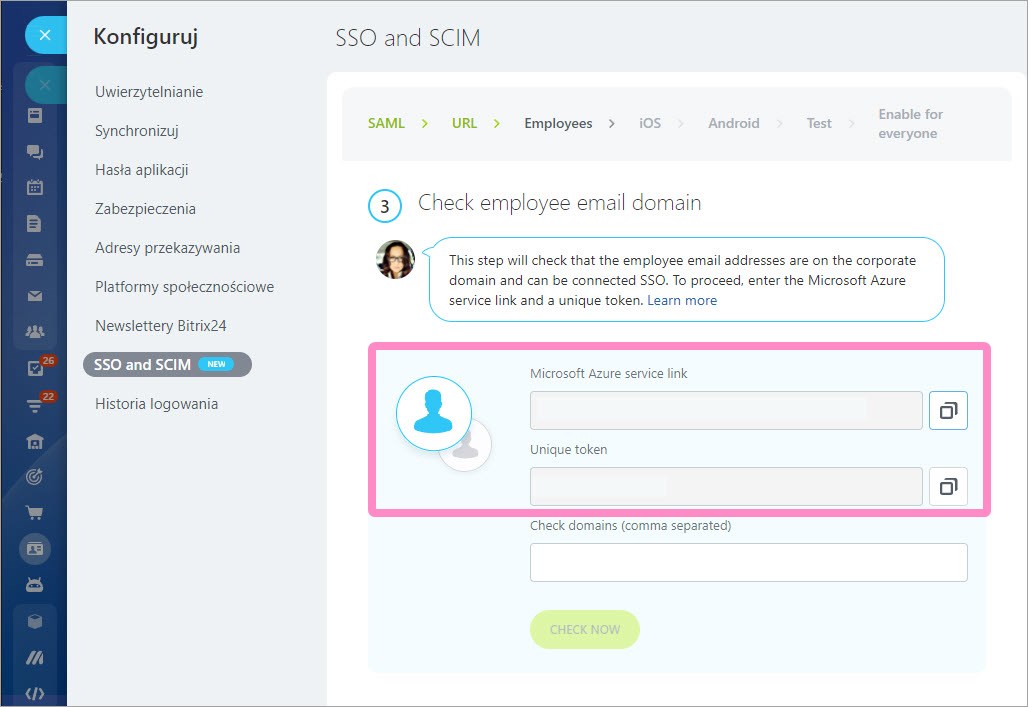

Skonfiguruj synchronizację użytkowników z Microsoft Azure. Skopiuj Microsoft Azure service link (Link do usługi Microsoft Azure) i Unique Token (Unikatowy token).

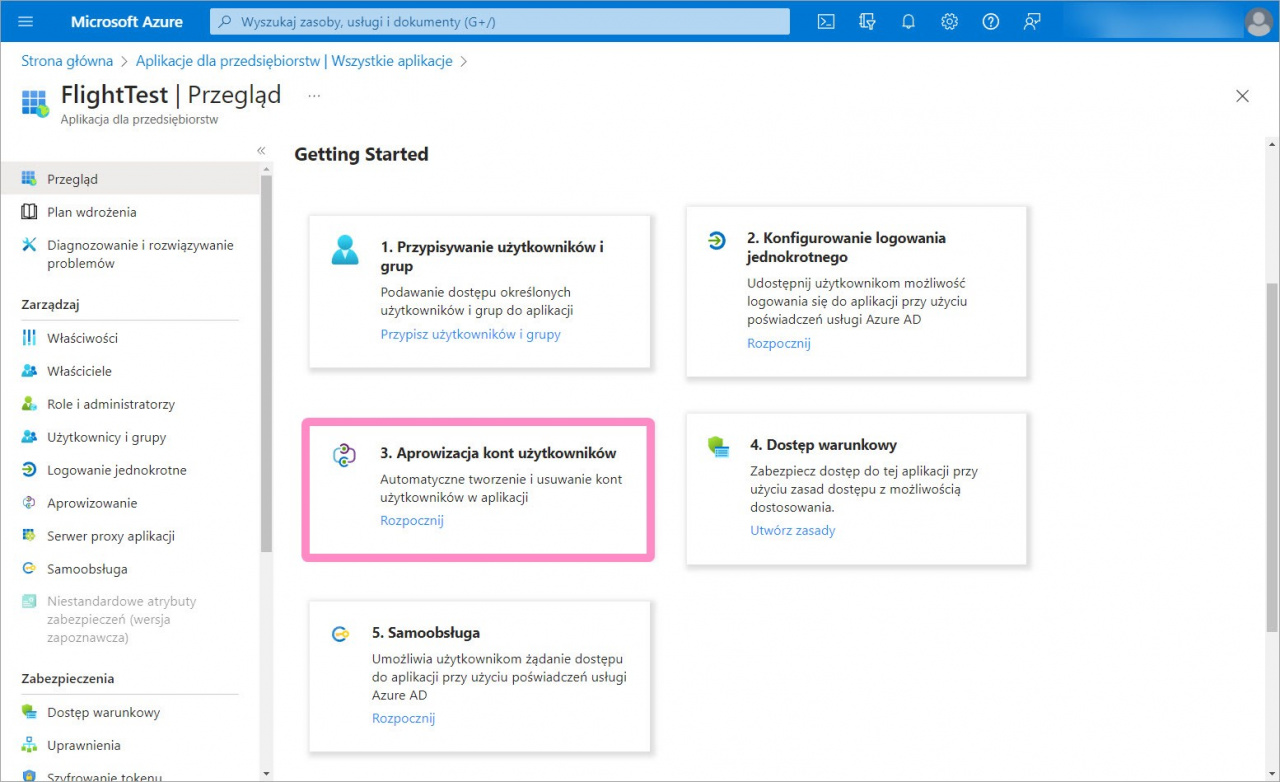

Przejdź do Microsoft Azure i otwórz sekcję Aprowizacja kont użytkowników.

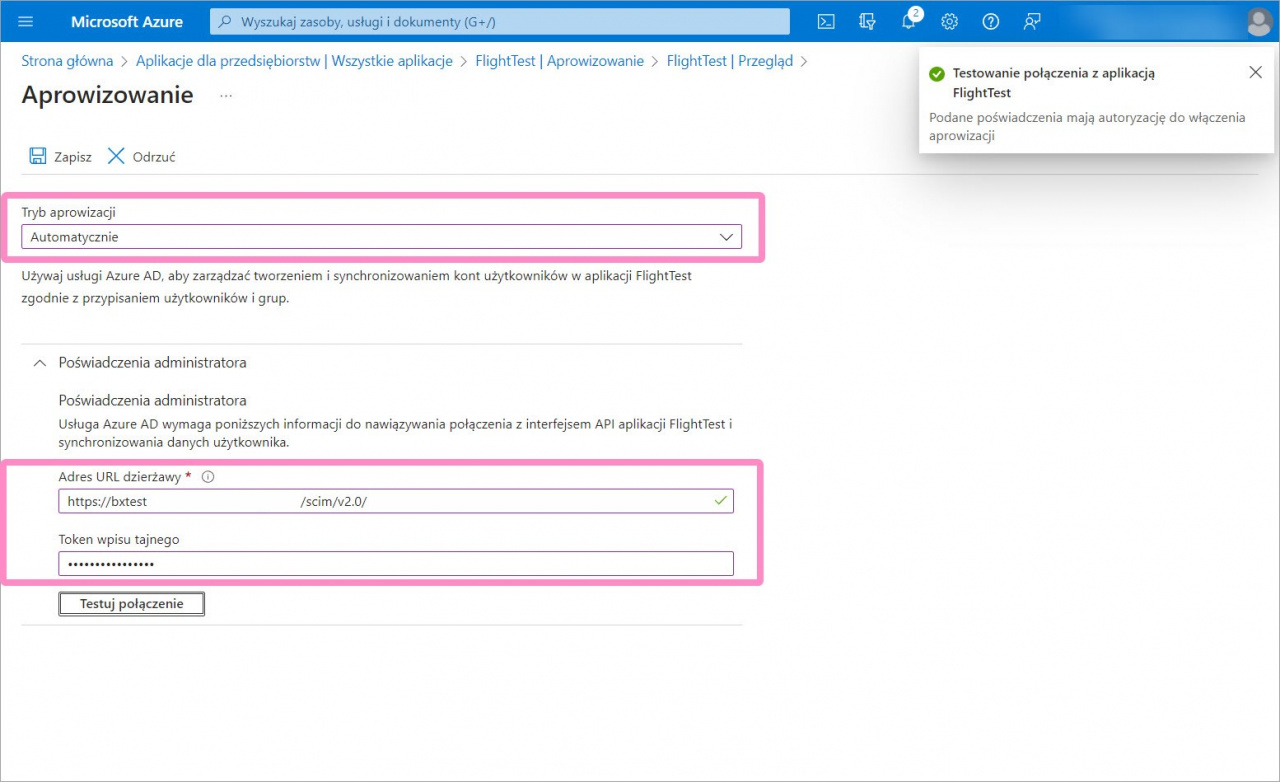

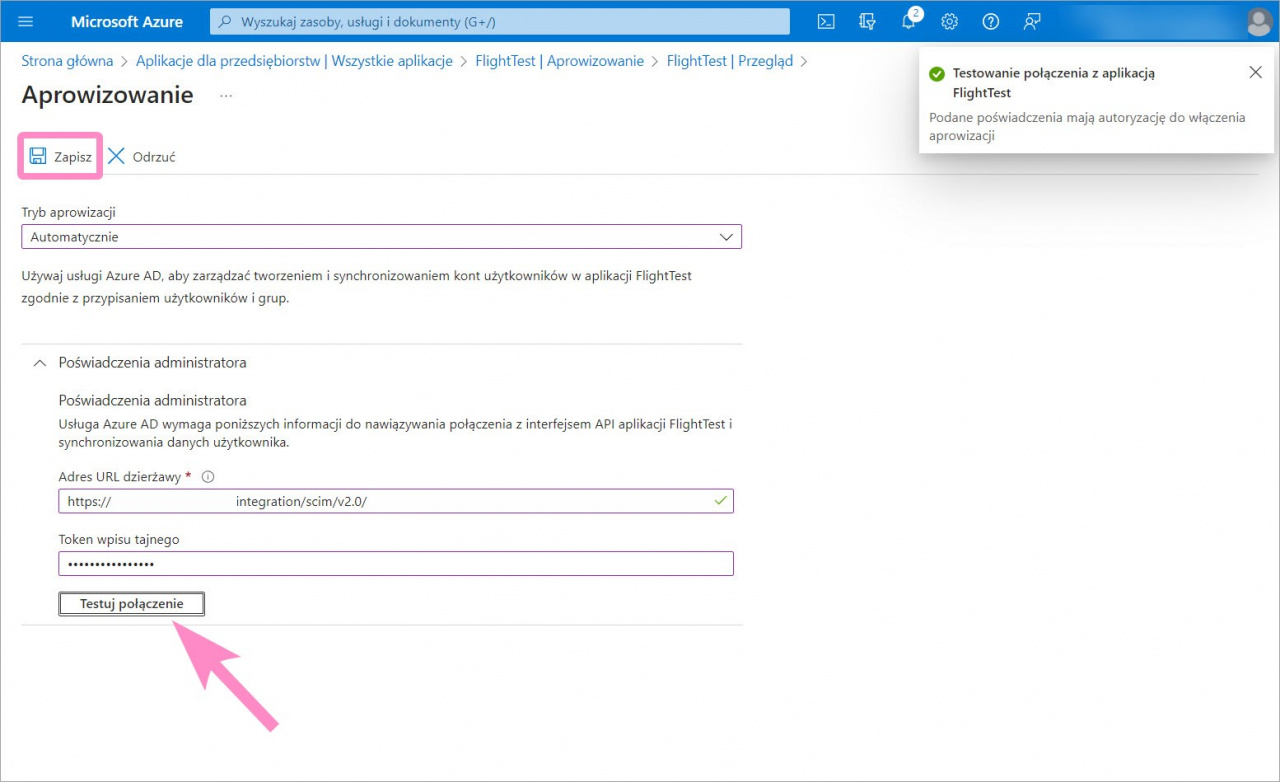

Wybierz Tryb aprowizacji> Automatycznie i wklej dane pól z Bitrix24:

- W polu Adres URL dzierżawy wklej dane z pola Microsoft Azure service link (Link do usługi Microsoft Azure).

- W polu Token wpisu tajnego wklej dane z pola Unique Token (Unikatowy token).

Następnie kliknij przycisk Testuj połączenie i Zapisz ustawienia.

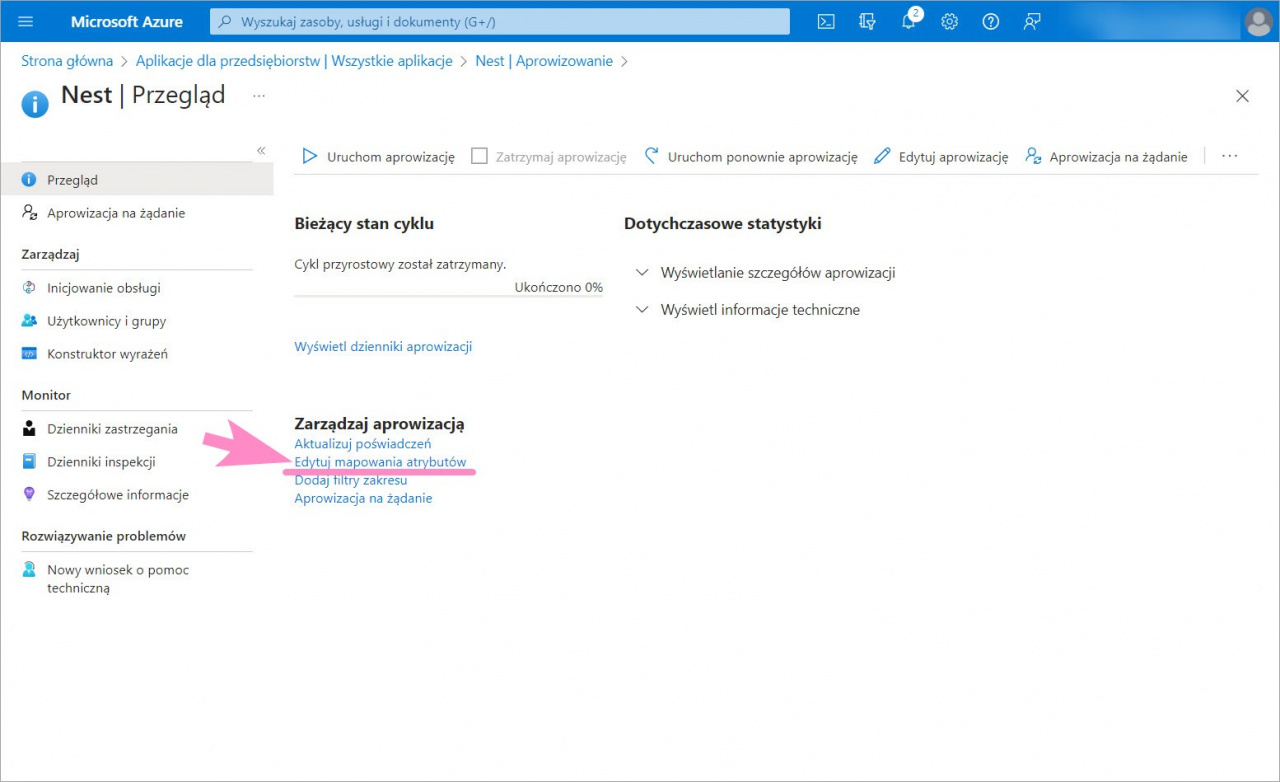

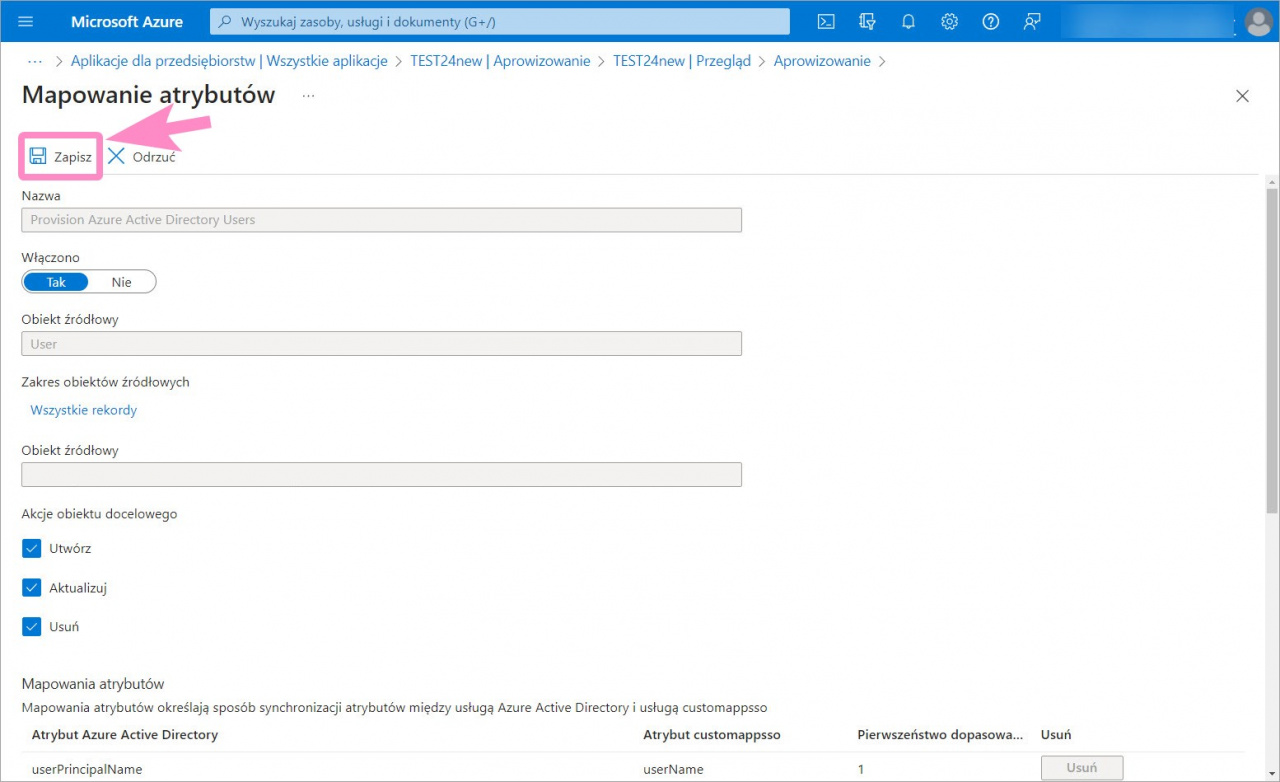

Wybierz opcję Edytuj mapowania atrybutów w sekcji Zarządzaj aprowizacją.

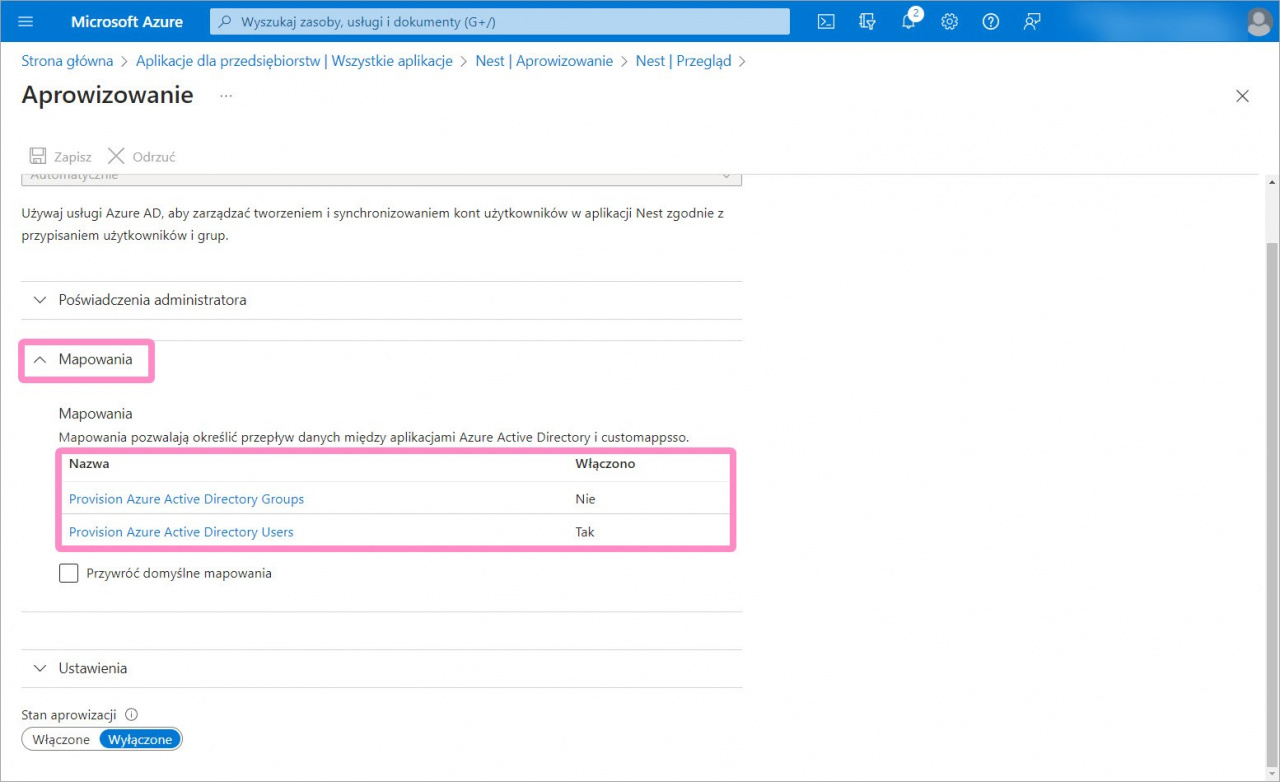

W sekcji Mapowania

- wyłącz Provision Azure Active Directory Groups

- włącz Provision Azure Active Directory Users

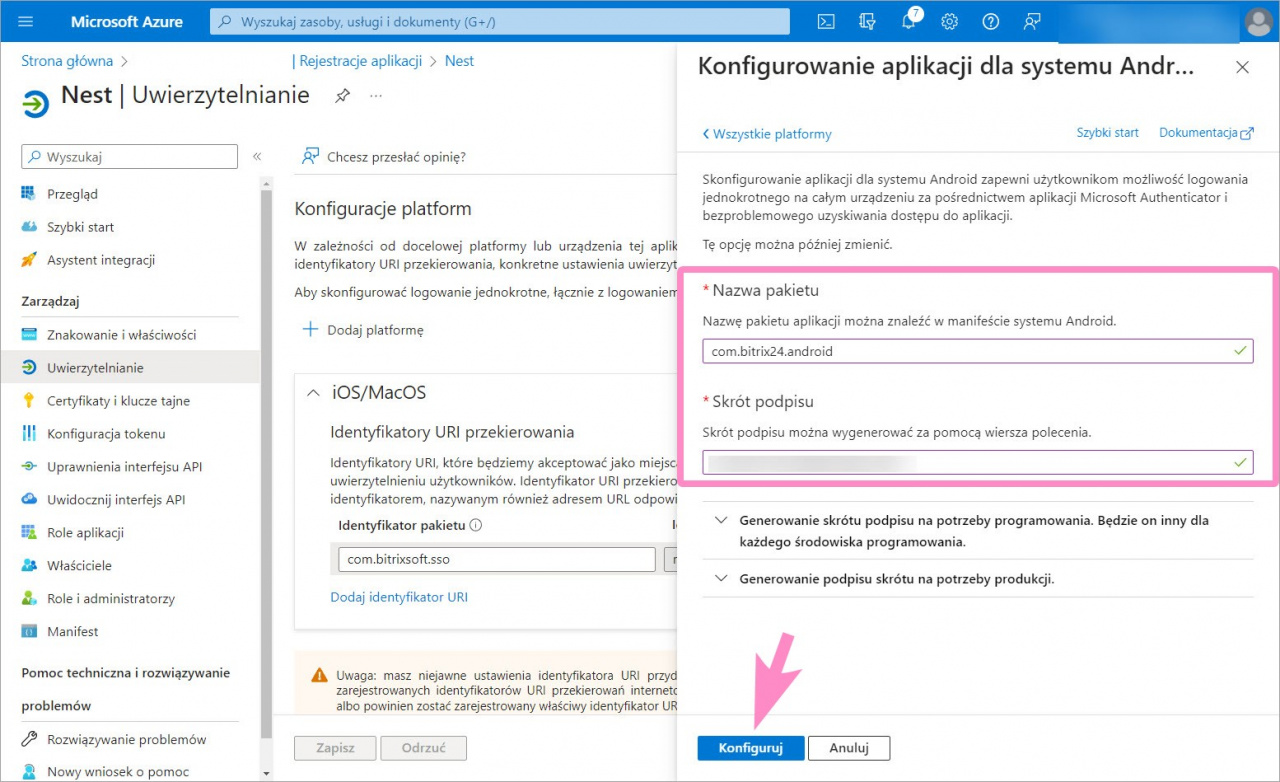

- W polu Nazwa pakietu wklej dane z Package name.

- W polu Skrót podpisu wklej dane z Signature hash.

- Przed włączeniem jednokrotnego logowania dla wszystkich pracowników należy poinformować ich o nowym systemie jednokrotnego logowania. Wysyłaj szczegółowe instrukcje e-mailem, aby po włączeniu logowania jednokrotnego każdy pracownik wiedział, jak się zalogować.

- Po włączeniu logowania jednokrotnego nie można go samodzielnie wyłączyć. Jeśli chcesz wyłączyć logowanie jednokrotne, zalecamy skontaktowanie się ze Wsparciem24 w celu uzyskania pomocy.

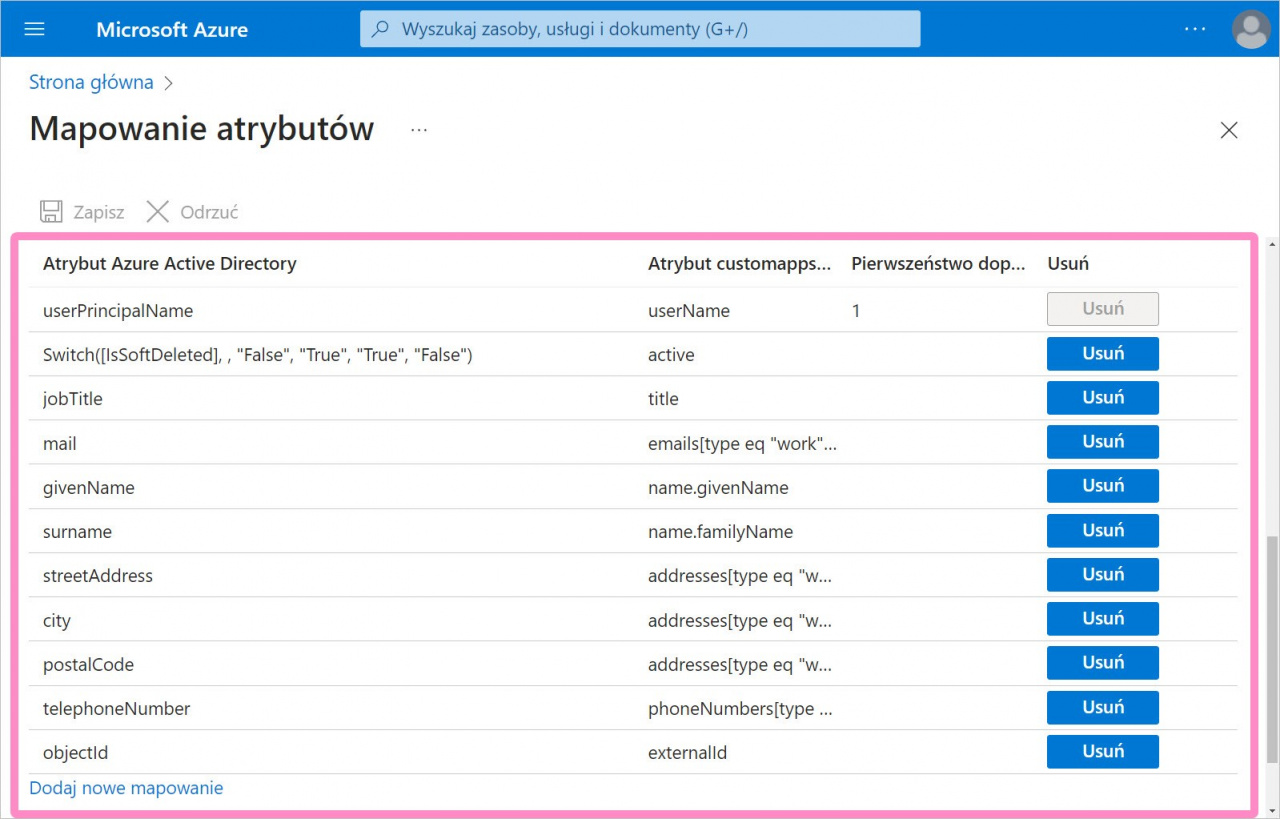

Usuń niepotrzebne pola w ustawieniach.

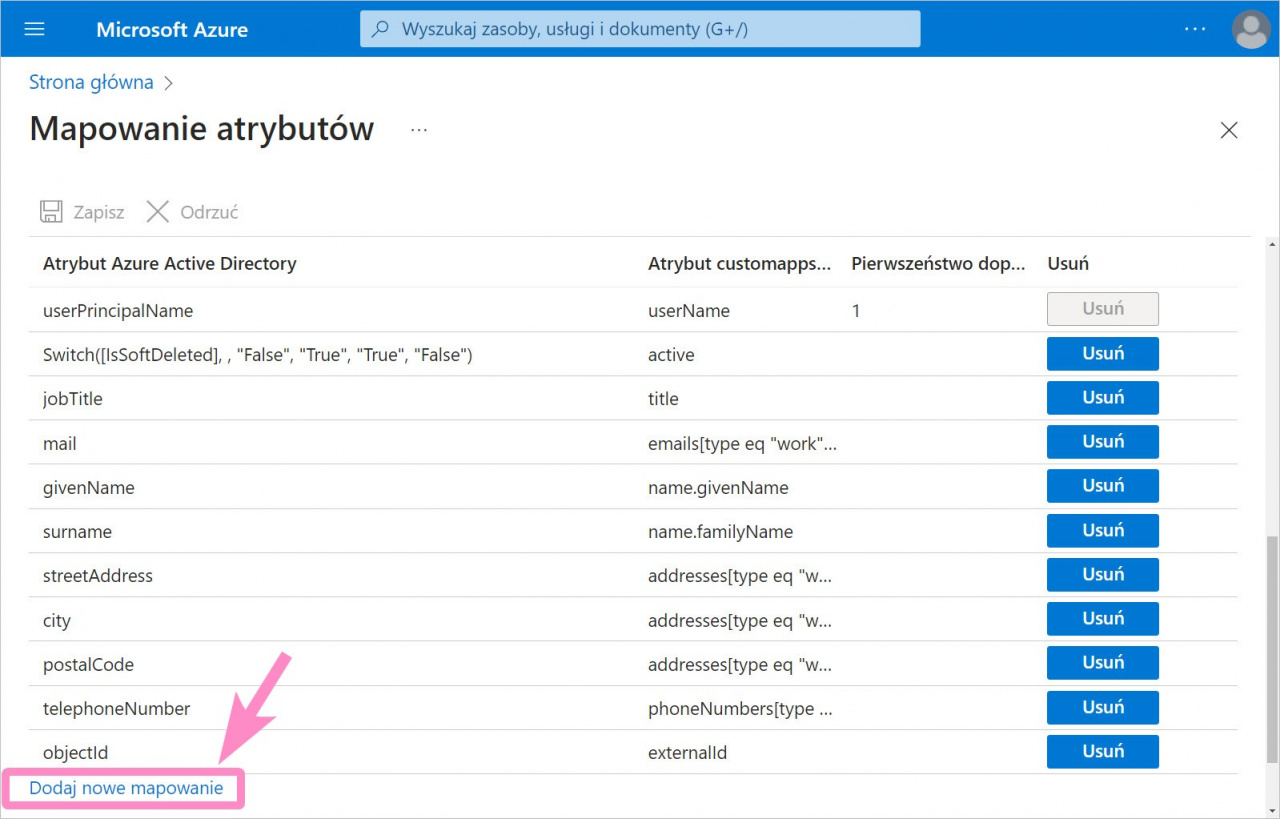

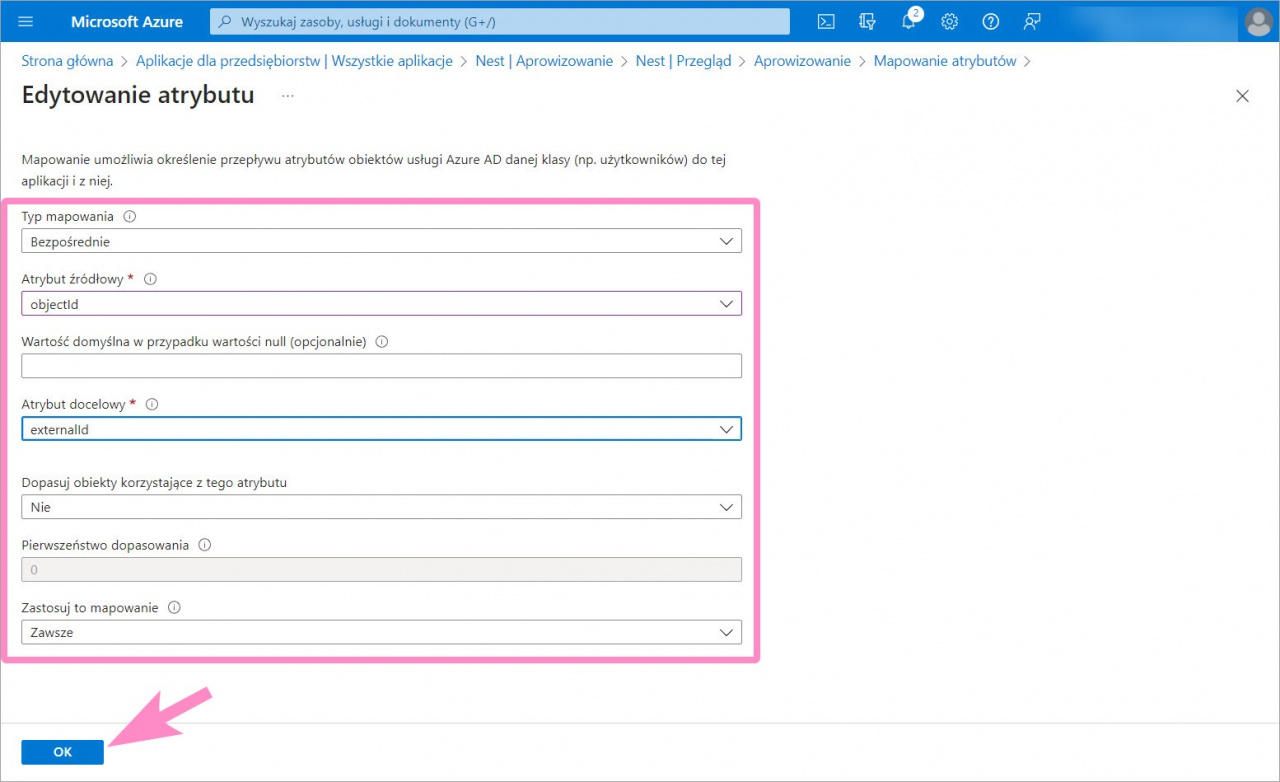

Kliknij przycisk Dodaj nowe mapowanie, aby dodać nowe pole objectld.

Zapisz zmiany.

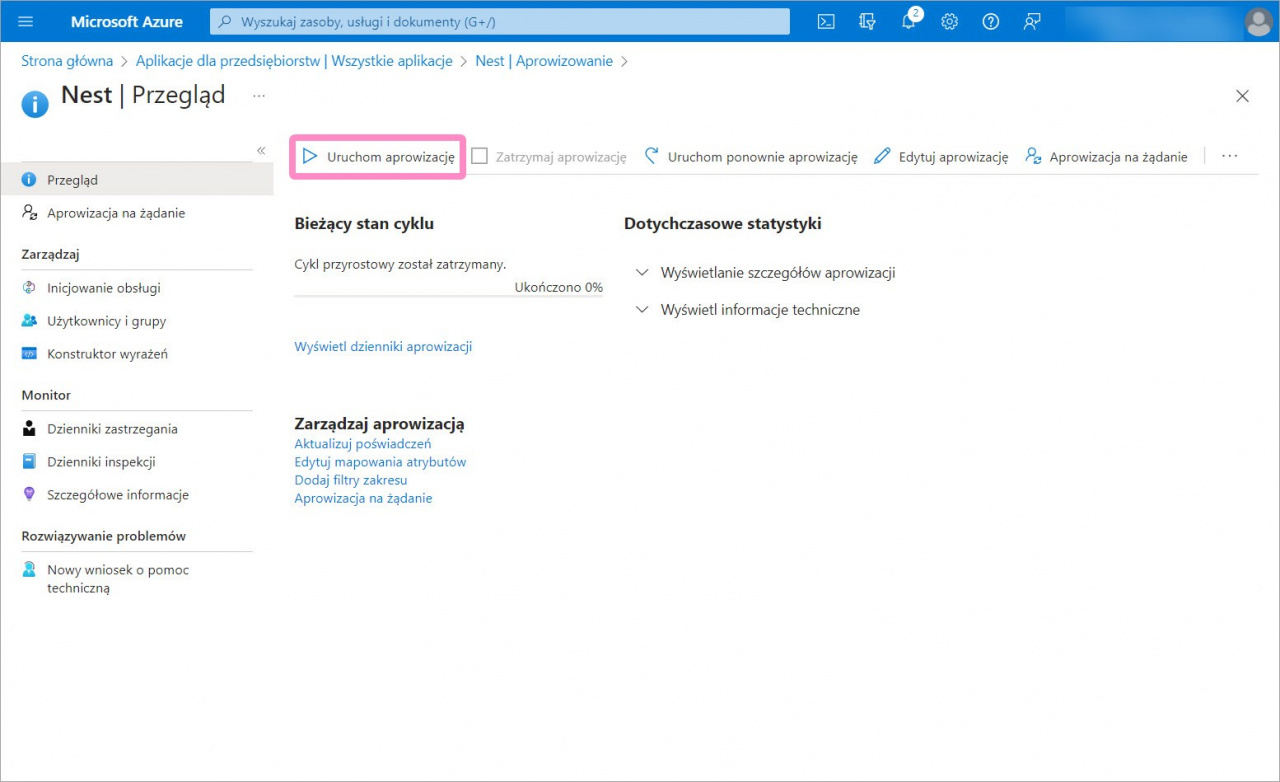

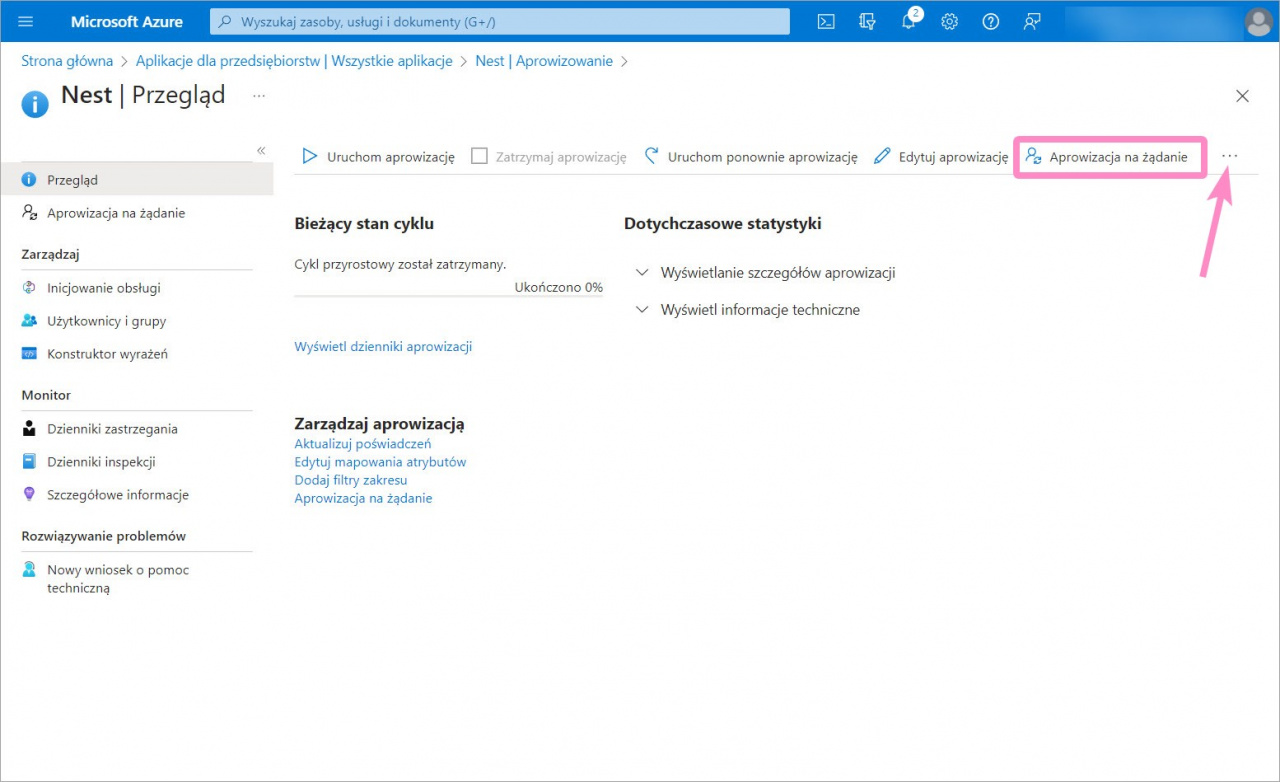

Wróć do sekcji Aprowizacja kont użytkowników i kliknij przycisk Uruchom aprowizację, aby włączyć synchronizację i automatycznie dodawać nowych użytkowników do konta.

Microsoft Azure synchronizuje nowych użytkowników co 40 minut. Jeśli chcesz pilnie dodać nowego użytkownika do konta, kliknij Aprowizacja na żądanie i wybierz użytkownika.

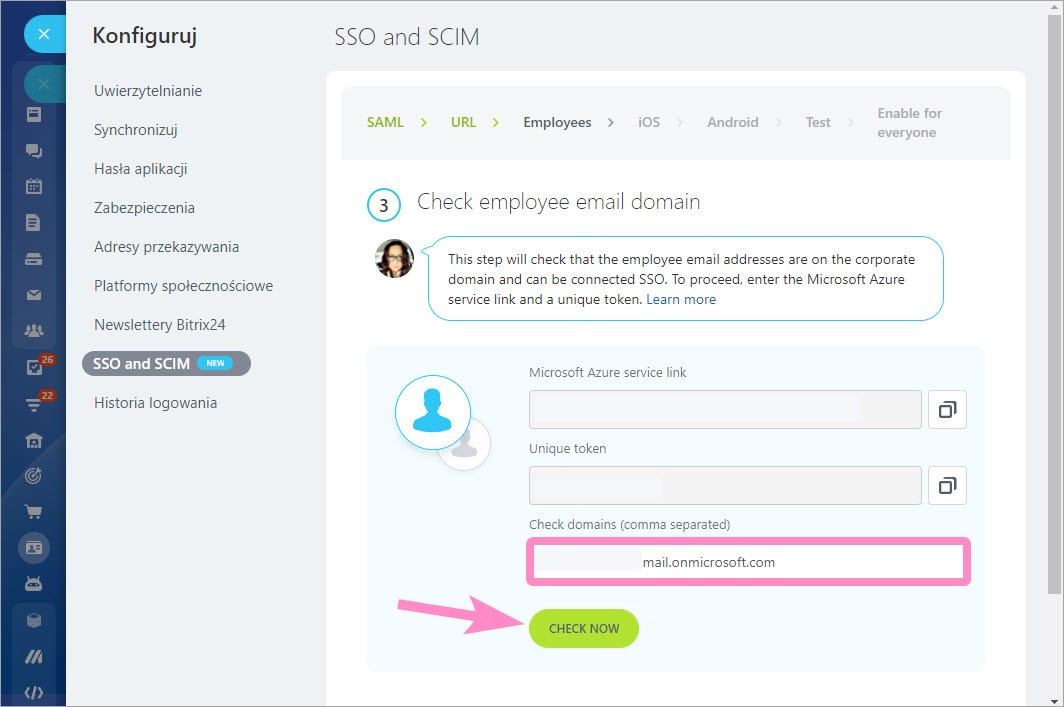

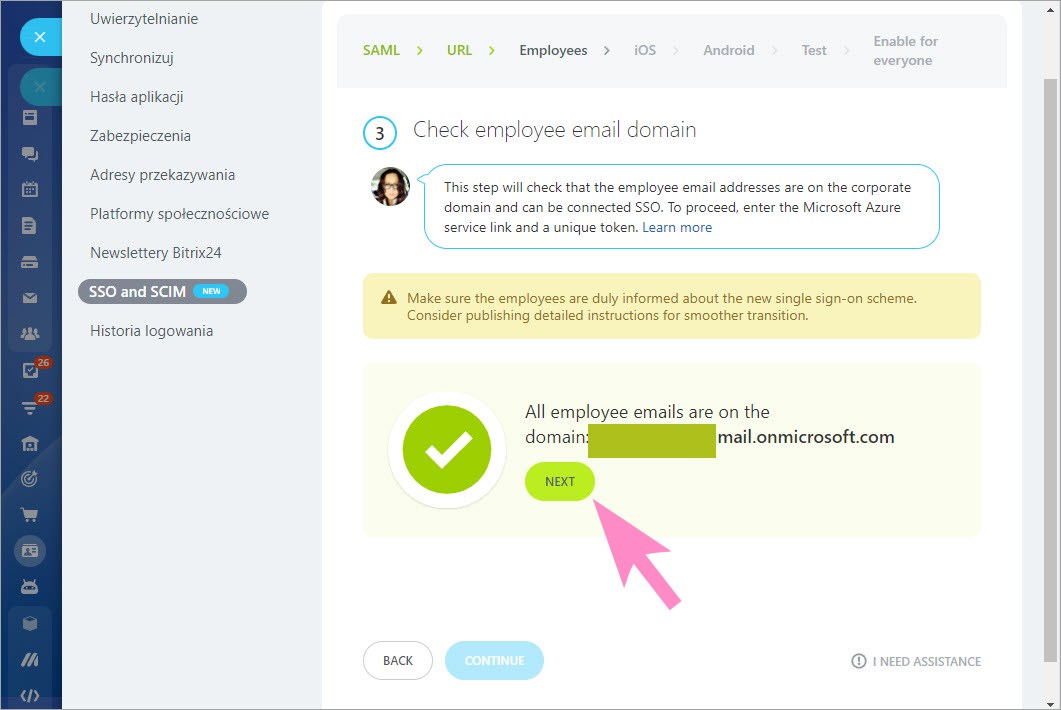

Wróć do konta Bitrix24, wprowadź domeny do sprawdzania i rozpocznij sprawdzanie klikając Check now.

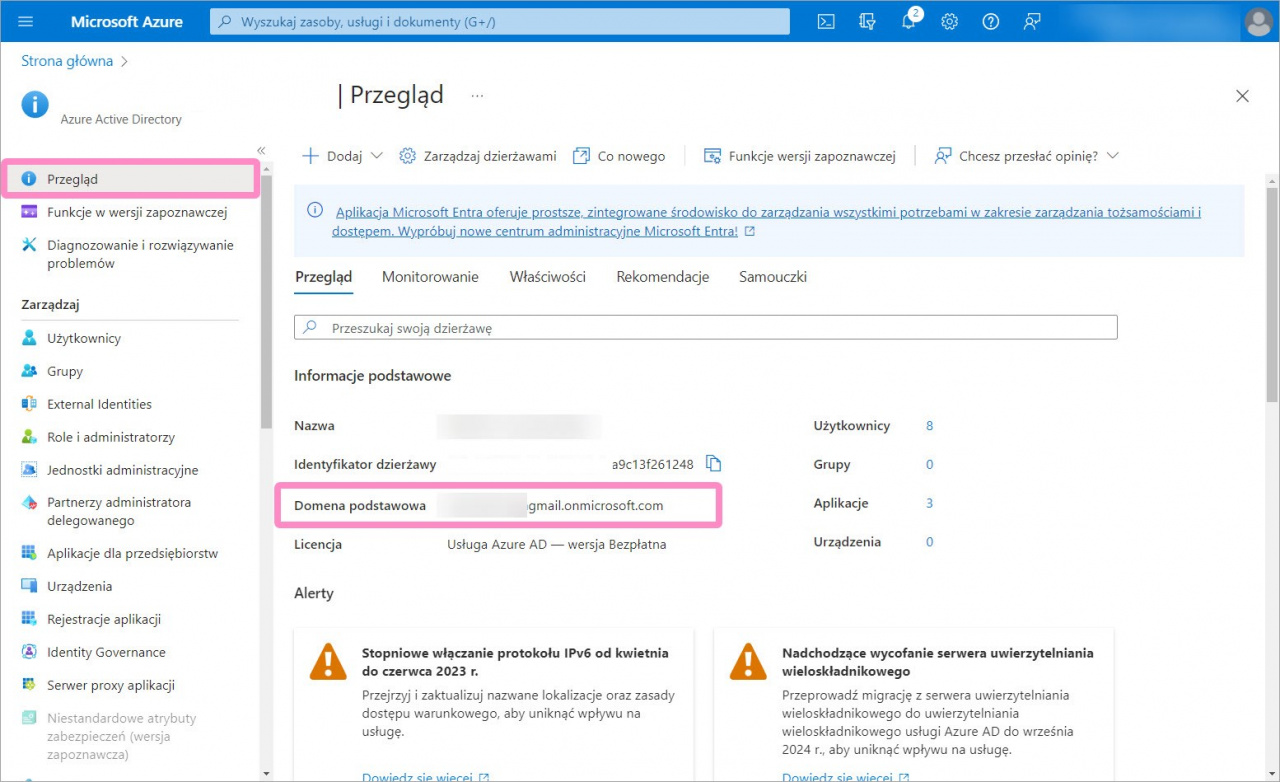

Domeny muszą być firmowe, a pracownicy muszą być z nimi powiązani. Możesz zobaczyć domenę główną w Microsoft Azure w sekcji Przegląd. Jeśli poczta niektórych pracowników nie znajduje się w domenie korporacyjnej, tacy użytkownicy nie będą mogli zalogować się do portalu po włączeniu logowania jednokrotnego.

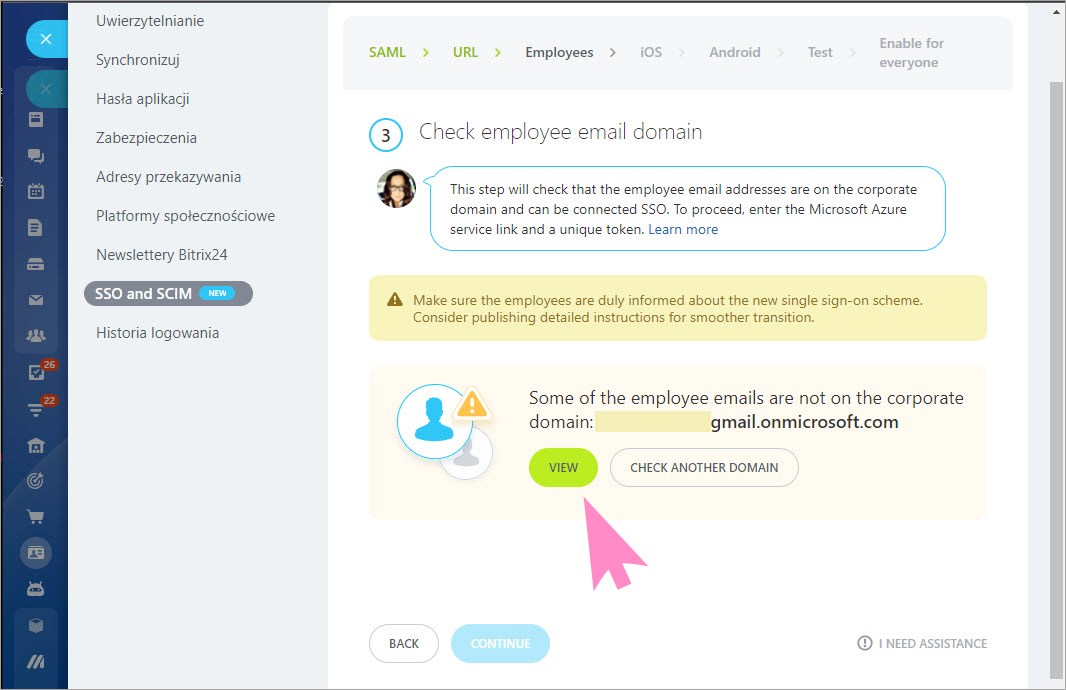

Po sprawdzeniu możesz zobaczyć komunikat, że poczta niektórych pracowników nie znajduje się w domenie korporacyjnej. W takim przypadku konieczne jest wcześniejsze poinformowanie pracowników o nowym systemie jednokrotnego logowania i poproszenie ich o zmianę e-maila w profilu. W tym celu kliknij przycisk Wyświetl (View).

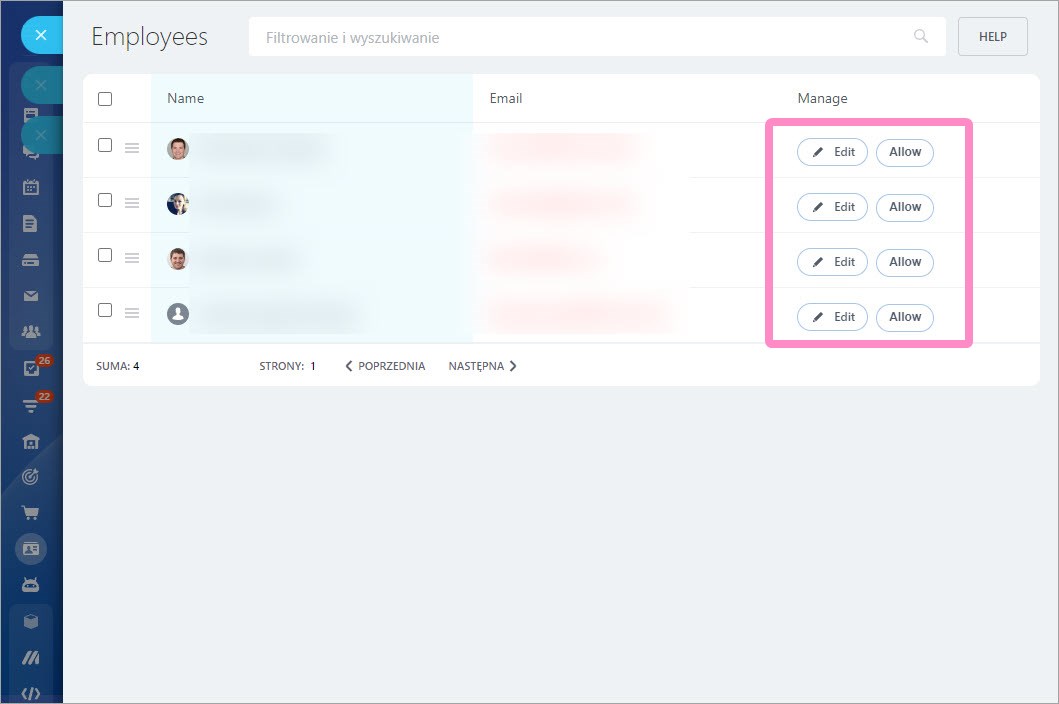

Zobaczysz listę wszystkich pracowników, którzy muszą zmienić swoje e-maile. Kliknij Edit (Edytuj), aby otworzyć profil i zmienić adres e-mail. Kliknij przycisk Allow (Zezwól), jeśli jesteś pewien, że ten pracownik już z Tobą nie współpracuje i nie potrzebuje dostępu do konta.

Gdy zmienisz domenę e-mail, kliknij Next (Dalej).

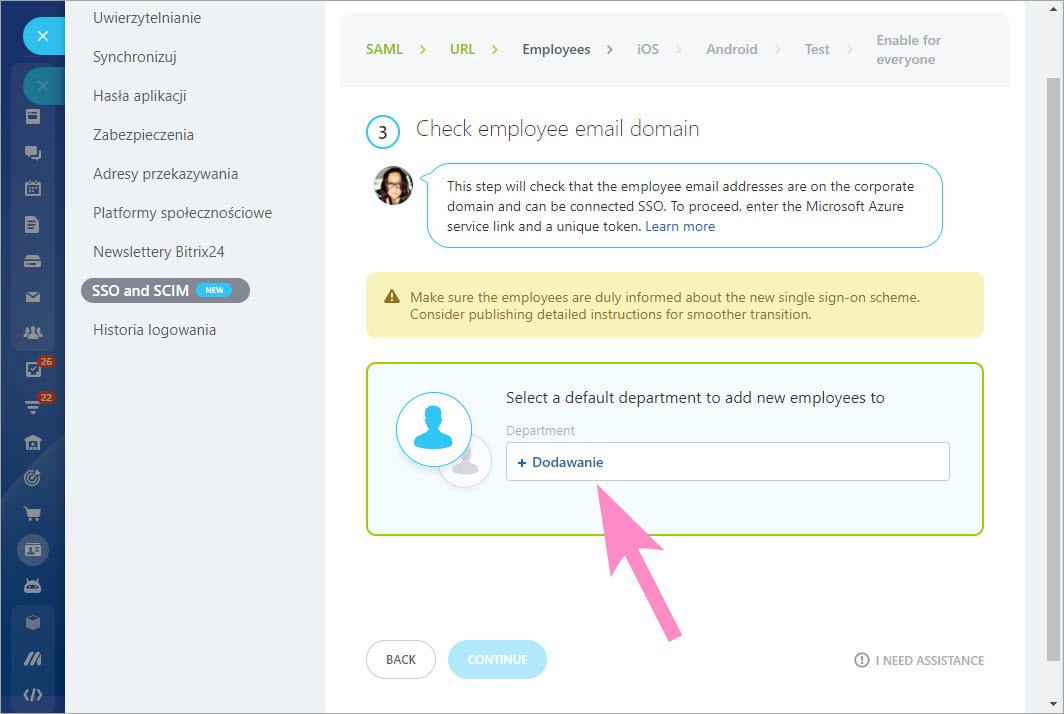

Wybierz dział, do którego chcesz dodać nowych pracowników podczas tworzenia nowych profili w Microsoft Azure.

Skonfiguruj platformy mobilne: iOS i Android

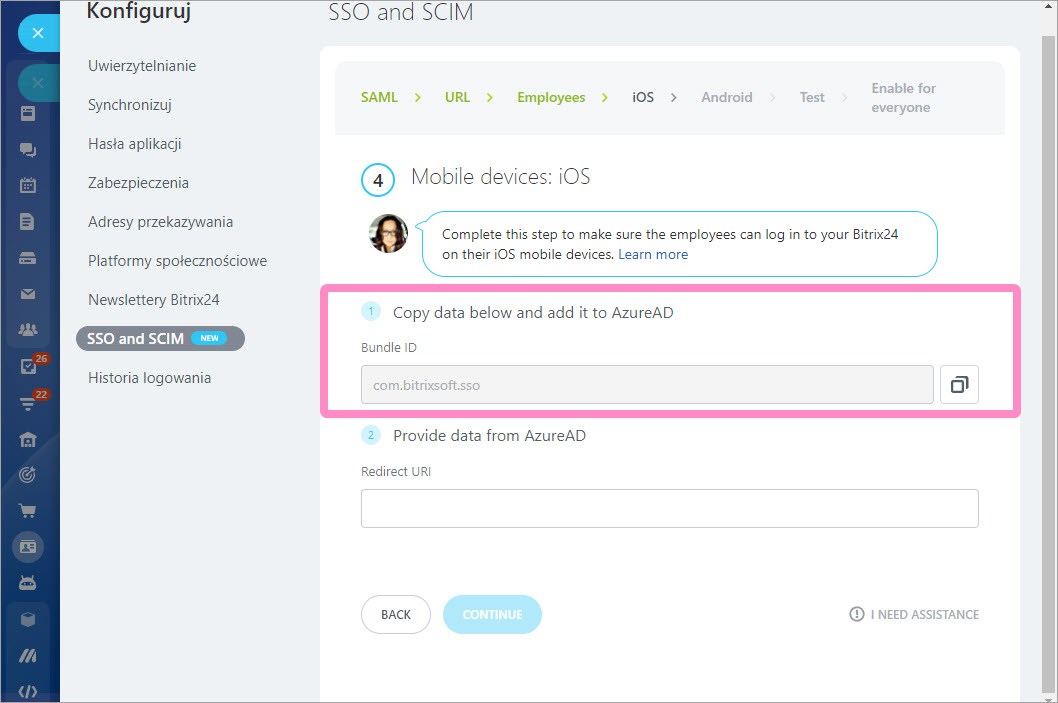

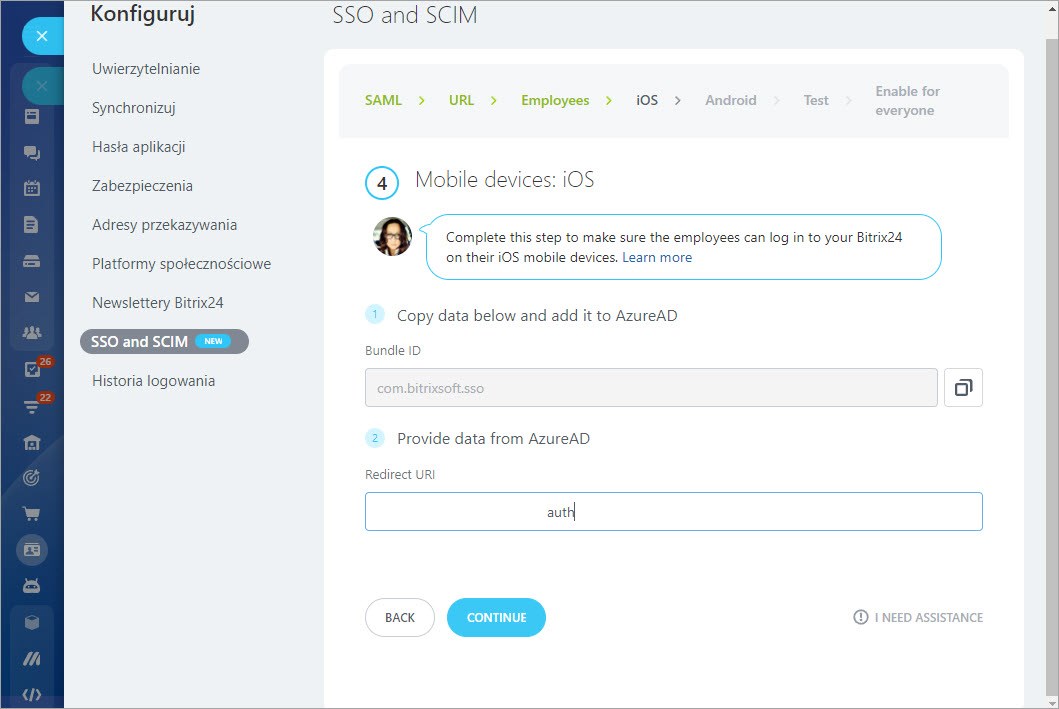

Skonfiguruj możliwość logowania się do Bitrix24 przez aplikację mobilną. Najpierw skopiuj pole Bundle ID (Identyfikator pakietu).

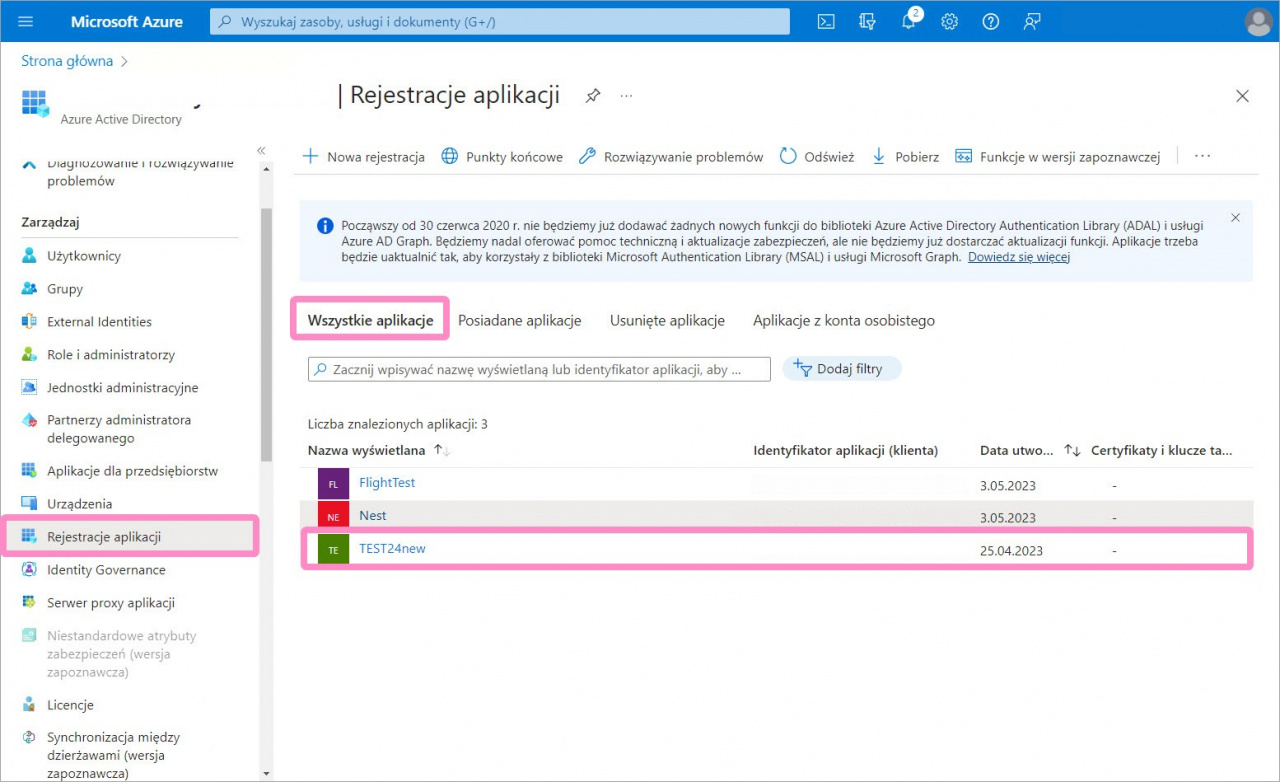

Wróć do Microsoft Azure, otwórz sekcję Rejestracje aplikacji> Wszystkie aplikacje i otwórz swoją aplikację.

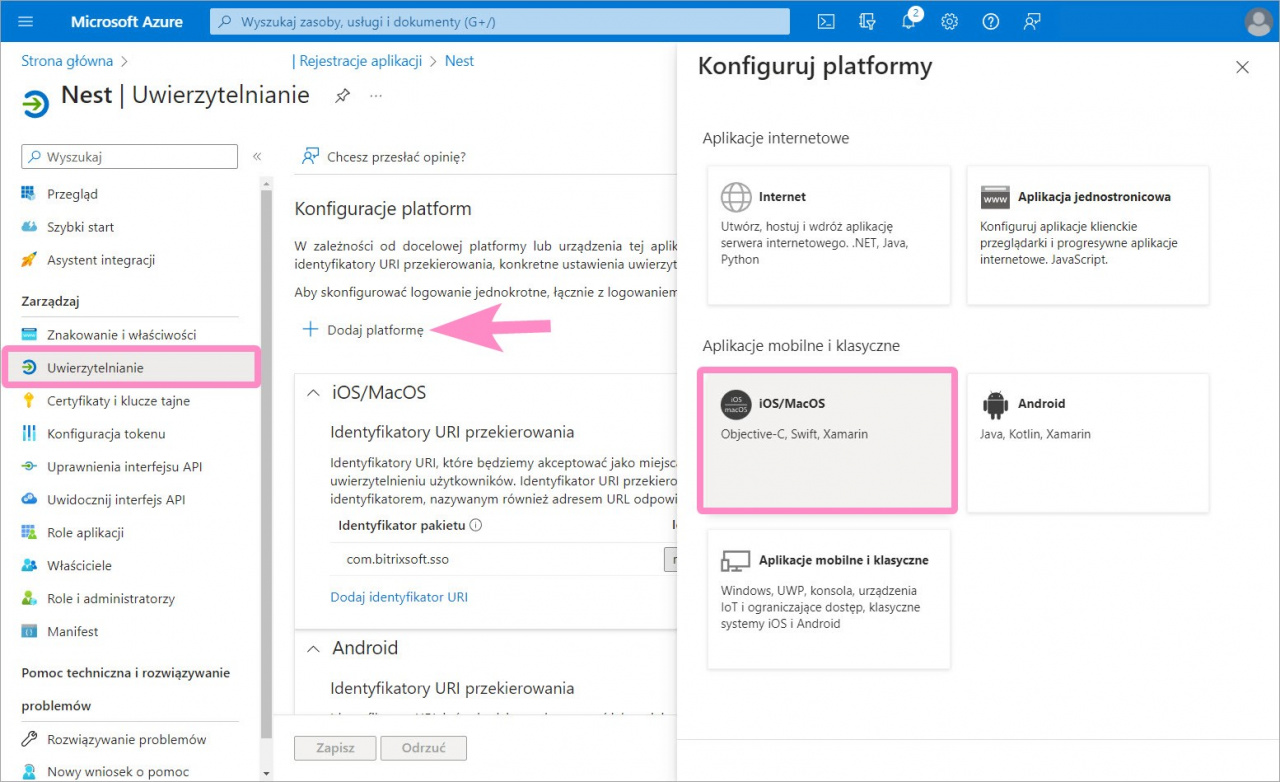

Przejdź do sekcji Uwierzytelnianie, kliknij Dodaj platformę i wybierz IOS/macOS.

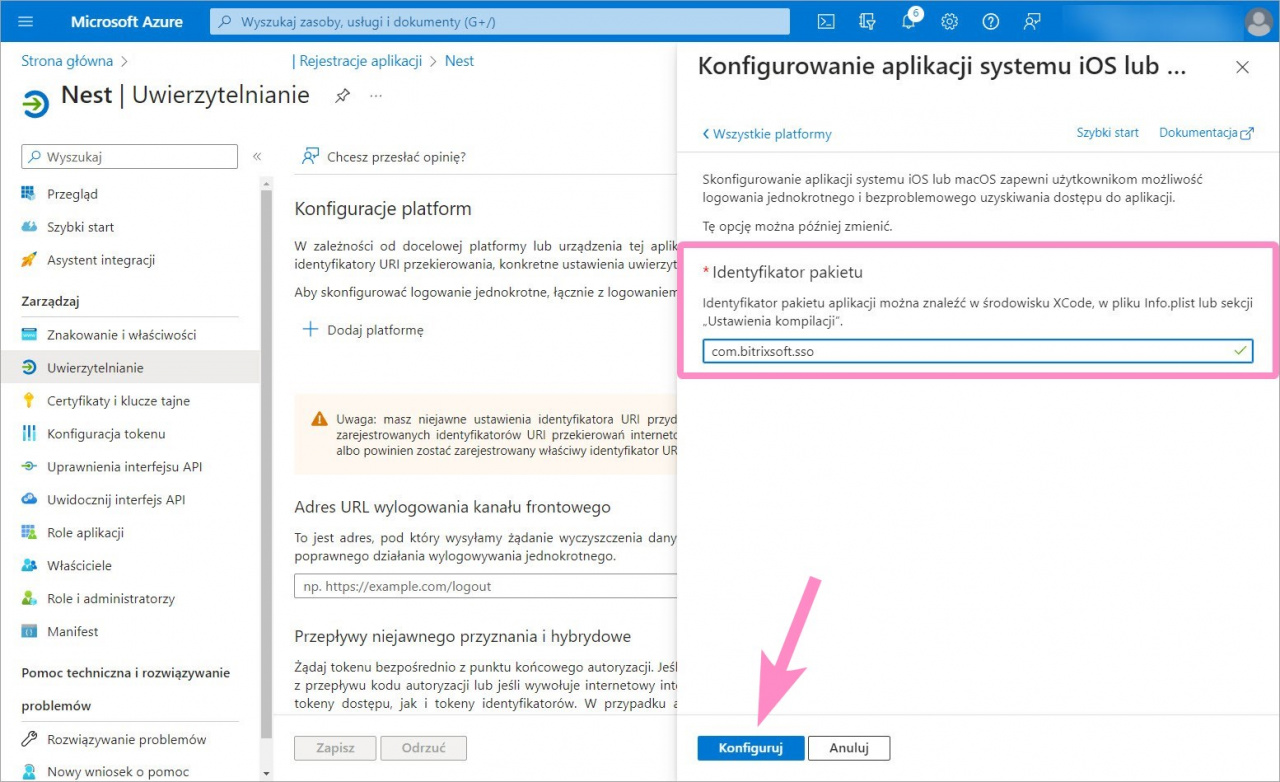

Wklej dane z pola Bundle ID (Identyfikator pakietu) i kliknij Konfiguruj.

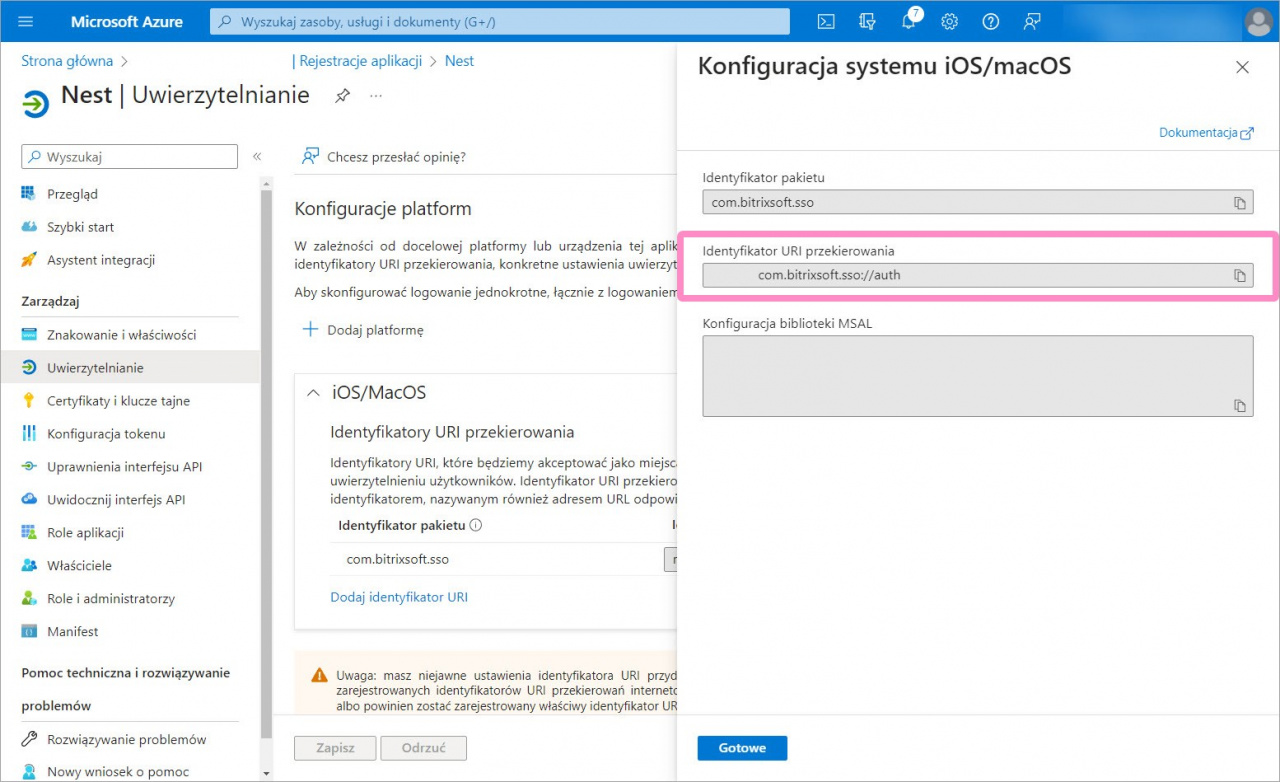

Następnie skopiuj Identyfikator URI przekierowania.

Wróć do konta Bitrix24> wypełnij pole Redirect URI (URI przekierowania) i kliknij Kontynuuj.

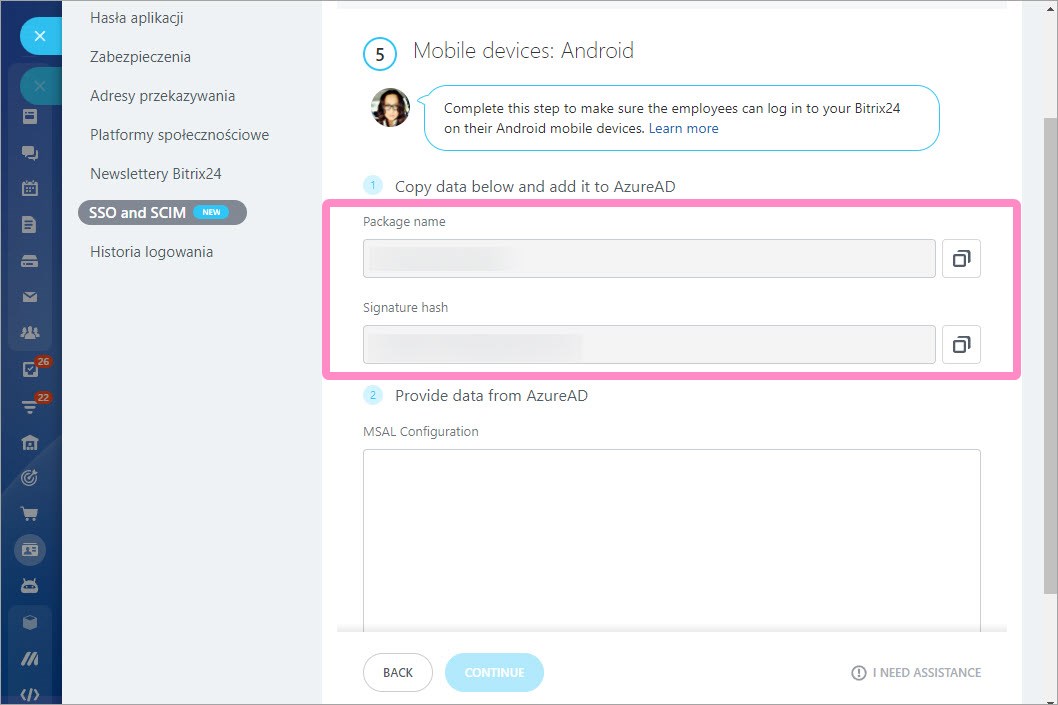

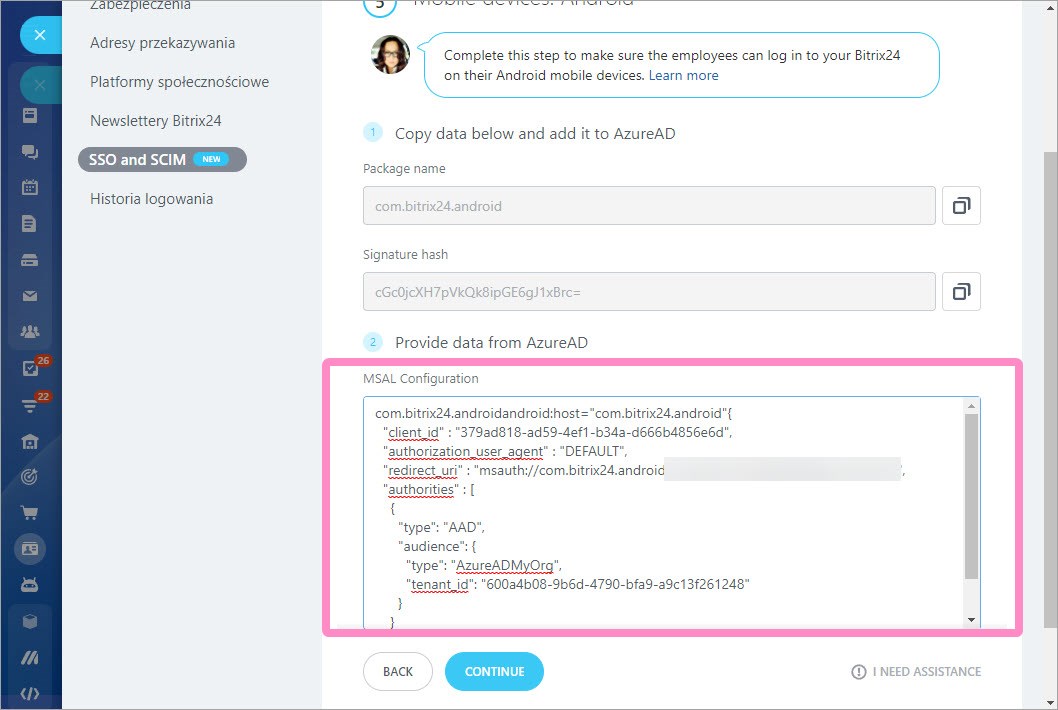

Skopiuj pola Package name i Signature hash. Otwórz Microsoft Azure i powtórz kroki, aby skonfigurować aplikację dla systemu Android.

Wróć do Microsoft Azure i wklej:

Następnie kliknij Konfiguruj.

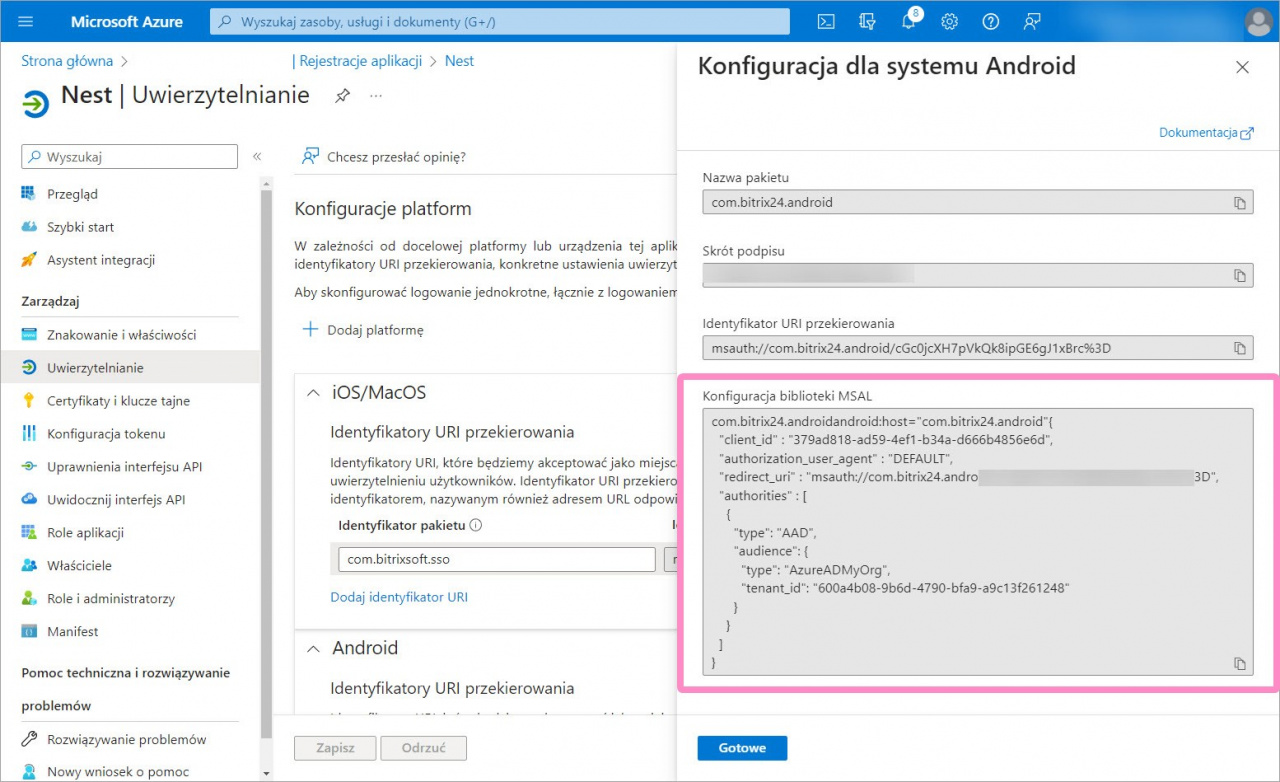

Skopiuj pole Konfiguracja biblioteki MSAL.

Wróć do konta Bitrix24 i wklej dane z AzureAD do pola MSAL Configuration.

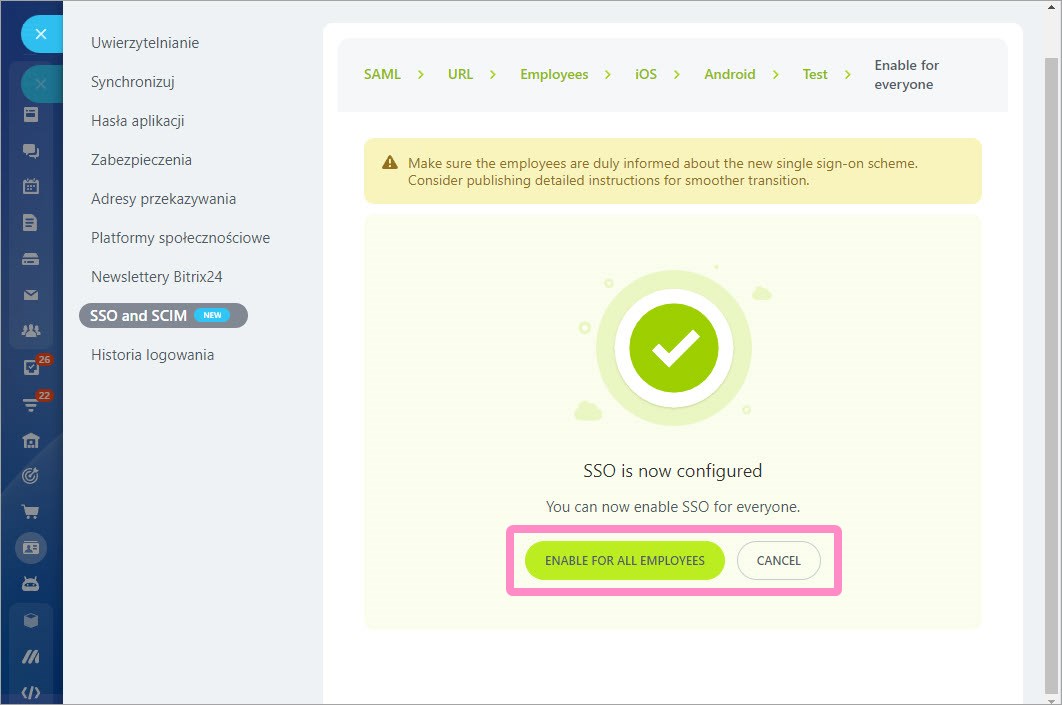

Przetestuj jednokrotne logowanie SSO i włącz je dla wszystkich pracowników

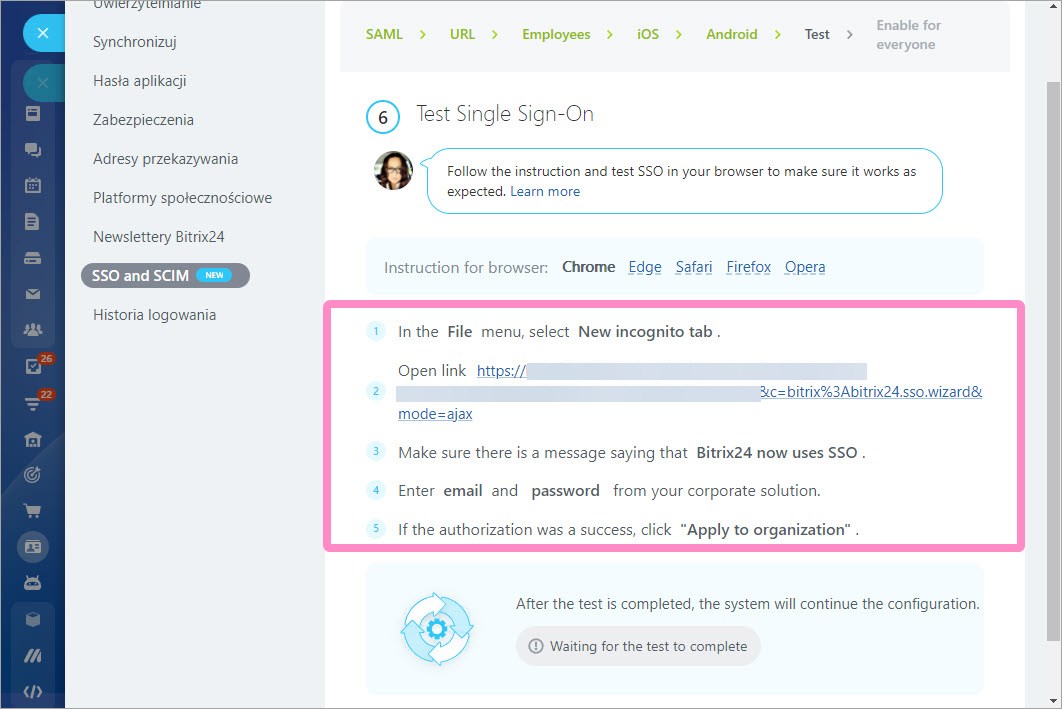

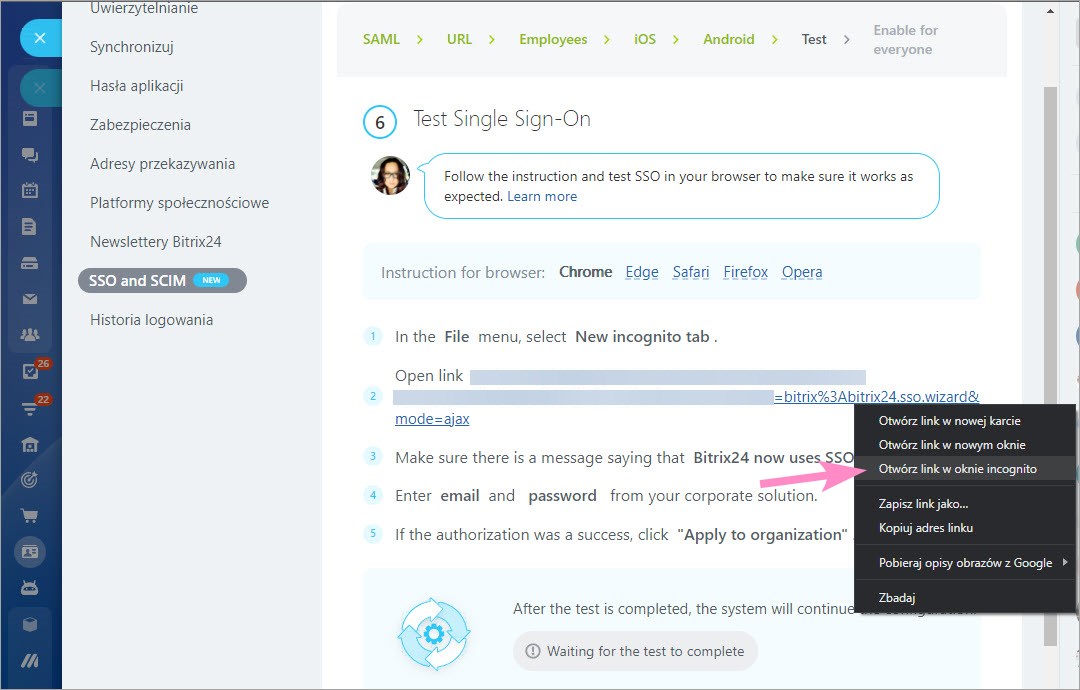

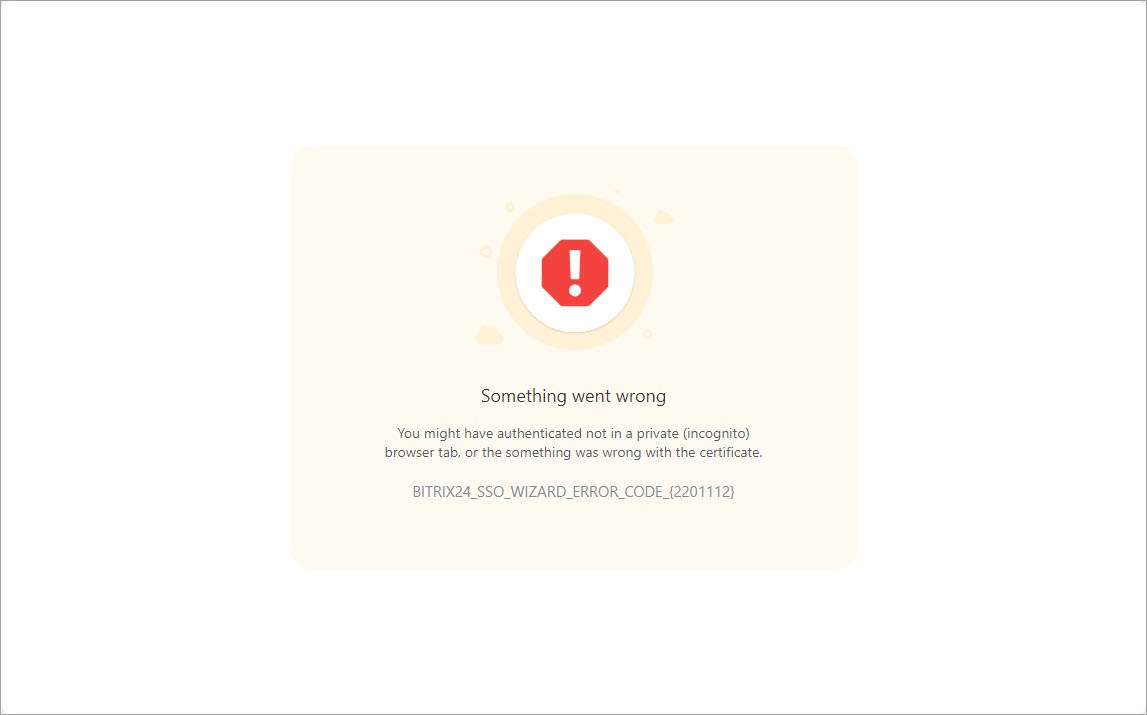

Aby przetestować działanie jednokrotnego logowania, postępuj zgodnie z instrukcjami:

Najpierw Otwórz link w oknie incognito.

Pamiętaj, że Bitrix24 został przeniesiony do SSO i zaloguj się przy użyciu nowych danych. Zobaczysz komunikat, że test się powiódł.

Możesz włączyć jednokrotne logowanie dla wszystkich pracowników lub go anulować.